核心隔离是 Microsoft Windows 的一项安全功能,通过在内存中隔离 Windows 的重要核心流程来保护其免受恶意软件的攻击。 它通过在虚拟化环境中运行这些核心流程来实现这一点。

注意: 在核心隔离页面上看到的内容可能会有所不同,具体取决于运行的 Windows 版本。

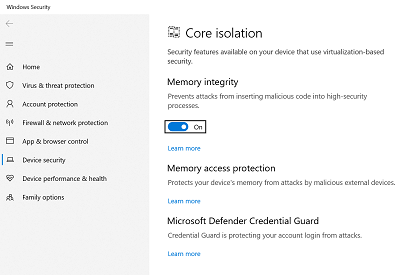

内存完整性

内存完整性,也称为虚拟机监控程序保护的代码完整性 (HVCI) 是 Windows 安全功能,它使恶意程序很难使用低级驱动程序劫持计算机。

驱动程序是软件,可以让操作系统(本例中为 Windows)和设备(例如键盘或网络摄像机)相互通信。 当设备希望 Windows 执行某些操作时,它会使用驱动程序发送该请求。

提示: 想了解更多关于驱动程序的信息吗? 请参阅,什么是驱动程序?

内存完整性是通过使用硬件虚拟化创建隔离环境来实现的。

请把它想象成在上锁的隔间里的保安。 这种隔离环境(在类比中是上锁的隔间)防止了内存完整性功能被攻击者篡改。 想要运行一段可能危险的代码的程序必须将代码传递给该虚拟隔间内的内存完整性,以便对其进行验证。 当内存完整性确信代码是安全的时,它会将代码交回 Windows 运行。 通常情况下,这发生得非常快。

在没有内存完整性运行的情况下,“保安”没有防备,攻击者更容易干扰或破坏保护,从而使恶意代码更容易偷偷通过并引发问题。

如何管理内存完整性?

在大多数情况下,内存完整性在 Windows 11 中默认打开,在 Windows 10 中可以打开。

以将其打开或关闭:

-

选择“开始”按钮并键入“核心隔离”。

-

从搜索结果中选择“核心隔离”系统设置以打开 Windows 安全中心应用。

在“核心隔离”页面上,将发现内存完整性以及打开或关闭它的切换开关。

重要: 为了安全起见,建议打开内存完整性。

要使用内存完整性,必须在系统的 UEFI 或 BIOS 中启用硬件虚拟化。

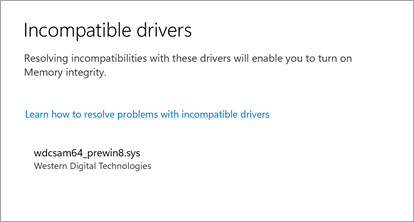

如果它显示有不兼容的驱动程序,该怎么办?

如果内存完整性无法打开,它可能会告知已安装不兼容的设备驱动程序。 请与设备制造商联系,看看他们是否有更新的驱动程序。 如果他们没有可用的兼容驱动程序,可能可以移除使用该不兼容驱动程序的设备或应用。

注意: 如果在打开内存完整性后尝试安装具有不兼容驱动程序的设备,可能会看到相同的消息。 如果是这样,同样的建议也适用 - 请与设备制造商核实,看看他们是否有可供下载的更新驱动程序,或者在有兼容驱动程序可用之前不要安装该特定设备。

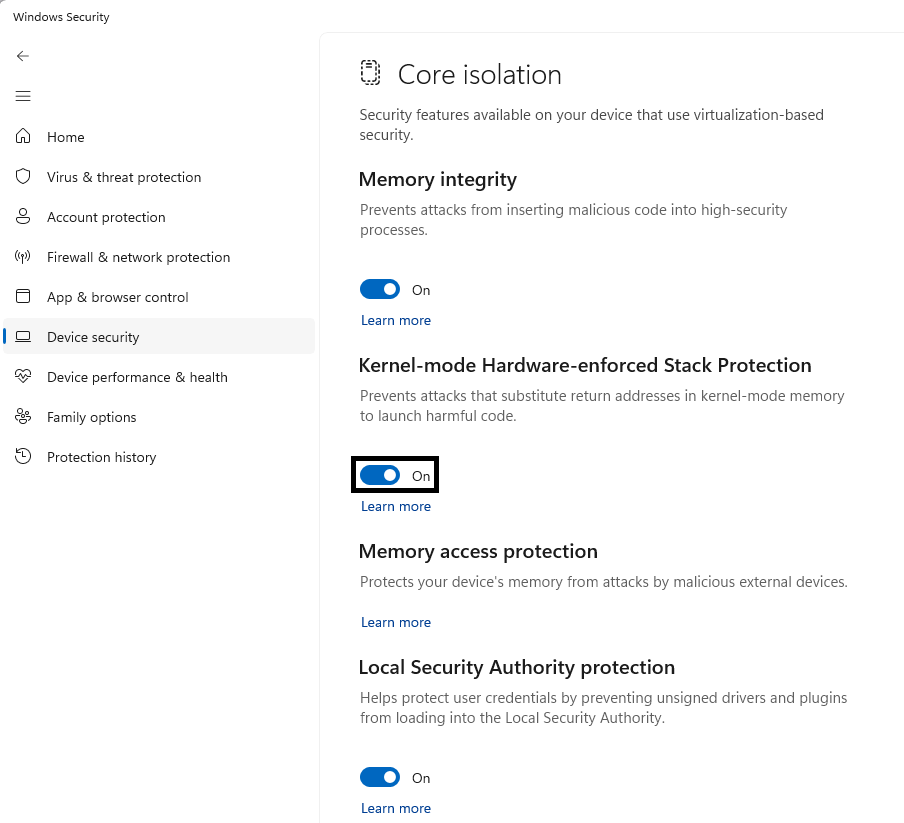

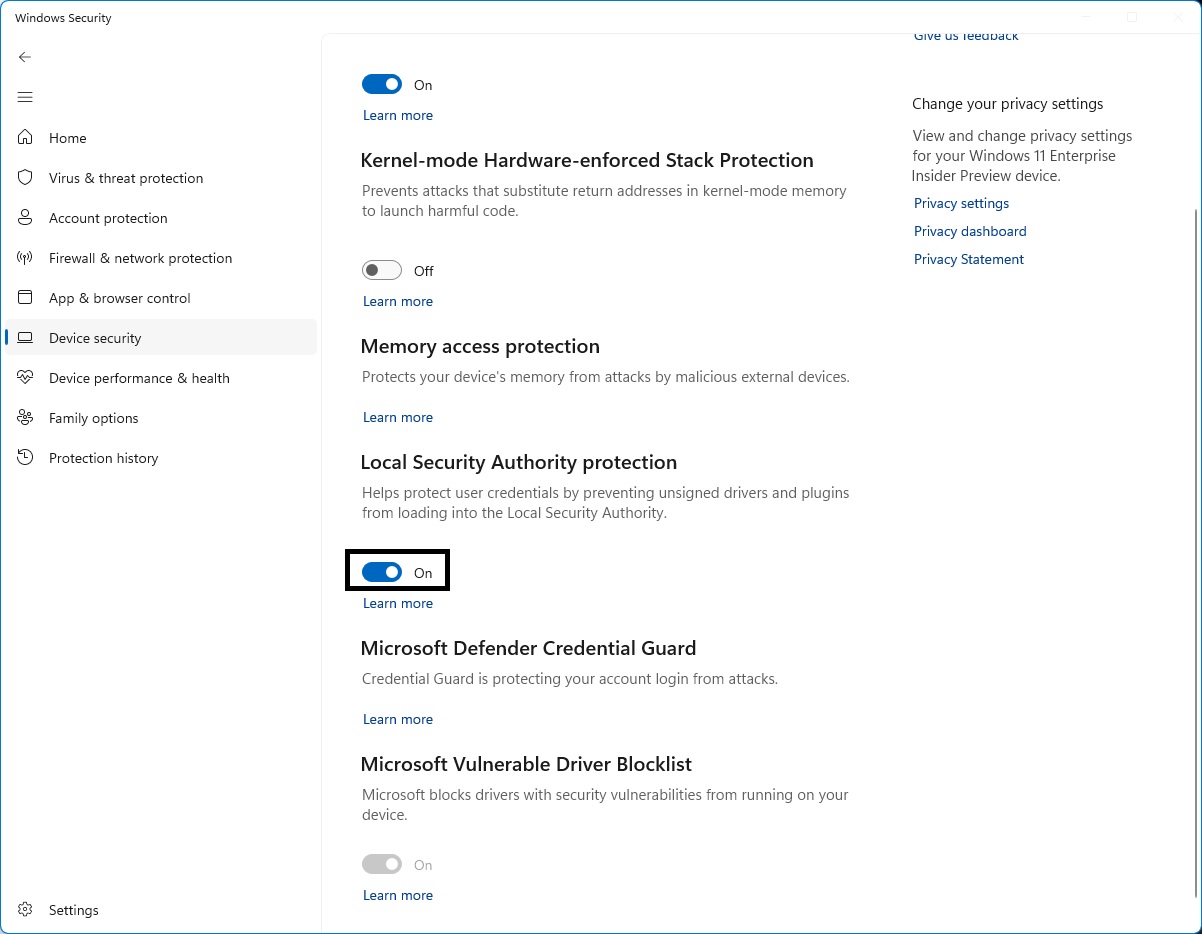

内核模式硬件强制实施堆栈保护

内核模式硬件强制实施堆栈保护是基于硬件的 Windows 安全功能,使恶意程序难以使用低级驱动程序来劫持你的计算机。

驱动程序是一个软件,在这种情况下,操作系统 (Windows) 和键盘或网络摄像头等设备相互通信。 当设备希望 Windows 执行某些操作时,它会使用驱动程序发送该请求。

提示: 想了解更多关于驱动程序的信息吗? 请参阅,什么是驱动程序?

内核模式硬件强制实施堆栈保护的工作原理是防止攻击修改内核模式内存中的返回地址以启动恶意代码。 此安全功能需要包含验证正在运行的代码的返回地址的功能的 CPU。

在内核模式下执行代码时,恶意程序或驱动程序可能会损坏内核模式堆栈上的返回地址,以便将正常代码执行重定向到恶意代码。 在支持的 CPU 上,CPU 在驱动程序无法修改的只读影子堆栈上维护有效返回地址的第二个副本。 如果修改了常规堆栈上的返回地址,CPU 可以通过检查影子堆栈上返回地址的副本来检测此差异。 发生此差异时,计算机会提示停止错误(有时称为蓝屏),以防止恶意代码执行。

并非所有驱动程序都与此安全功能兼容,因为少数合法驱动程序出于非恶意目的而进行返回地址修改。 Microsoft已与众多驱动程序发布者合作,以确保其最新驱动程序与内核模式硬件强制实施堆栈保护兼容。

如何管理内核模式硬件强制实施的堆栈保护?

默认情况下,内核模式硬件强制实施堆栈保护处于关闭状态。

以将其打开或关闭:

-

选择“开始”按钮并键入“核心隔离”。

-

从搜索结果中选择“核心隔离”系统设置以打开 Windows 安全中心应用。

在“核心隔离”页上,你将找到 内核模式硬件强制实施堆栈保护 以及用于将其打开或关闭的开关。

若要使用内核模式硬件强制实施堆栈保护,必须启用 内存完整性 ,并且必须运行支持 Intel Control-Flow 强制技术 或 AMD 影子堆栈的 CPU。

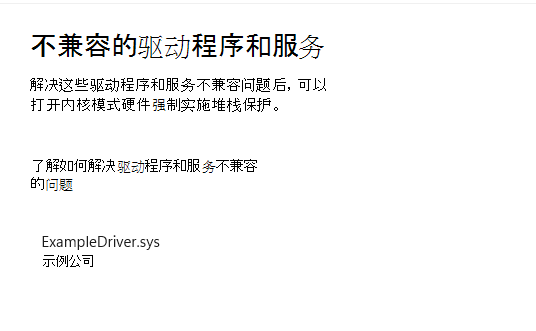

如果它显示我有不兼容的驱动程序或服务,该怎么办?

如果内核模式硬件强制实施堆栈保护无法打开,它可能会告诉你已安装不兼容的设备驱动程序或服务。 请与设备制造商或应用程序发布者联系,了解它们是否有可用的更新驱动程序。 如果他们没有可用的兼容驱动程序,你可能能够删除使用该不兼容驱动程序的设备或应用。

某些应用程序可能会在应用程序的安装过程中安装服务而不是驱动程序,并且仅在应用程序启动时安装驱动程序。 为了更准确地检测不兼容的驱动程序,还会枚举已知与不兼容驱动程序关联的服务。

注意: 如果在打开内核模式硬件强制实施堆栈保护后尝试安装驱动程序不兼容的设备或应用,可能会看到相同的消息。 如果是这样,同样的建议适用 - 请与设备制造商或应用发布者联系,了解它们是否有可下载的更新驱动程序,或者在有兼容的驱动程序可用之前不安装该特定设备或应用。

内存访问保护

也称为“内核 DMA 保护”,它可以保护设备免受恶意设备插入 Thunderbolt 端口等 PCI(外围组件互连标准)端口时可能发生的攻击。

其中一个攻击的简单例子是,如果有人离开电脑去喝咖啡,在他们不在的时候,攻击者会介入,插入类似 USB 的设备,然后从机器中拿走敏感数据,或者注入使其能够远程控制电脑的恶意软件。

内存访问保护通过拒绝直接访问那些设备的内存来防止此类攻击,除非在特殊情况下,特别是当电脑已锁定或用户注销时。

建议打开内存访问保护。

提示: 如果想了解更多有关技术的详细信息,请参阅内核 DMA 保护。

固件保护

每个设备都有一些软件被写入设备的只读存储器 - 基本上是写入系统板上的芯片 - 用于设备的基本功能,例如加载运行所有常用应用的操作系统。 由于该软件很难 (但并非不可能) 修改,我们将其称为 固件。

由于固件首先加载并在操作系统 下运行,因此在操作系统中运行的安全工具和功能很难检测或防御它。 就像依赖良好屋基才安全的房子一样,计算机需要其固件才能安全,以确保计算机上的操作系统、应用程序和客户数据的安全。

Windows Defender System Guard 是一组功能,有助于确保攻击者无法使用不受信任或恶意的固件启动设备。

如果设备支持,建议打开它。

提供固件保护的平台通常也会在不同程度上保护 系统管理模式 (SMM) (一种高特权操作模式)。 可以预期这三个值之一,其数字越大,表示 SMM 保护程度越高:

-

你的设备符合固件保护版本 1:这提供了基础安全缓解措施,帮助 SMM 抵御恶意软件的攻击,并防止机密从 OS (包括 VBS)

-

设备符合固件保护版本 2:除了 固件保护版本 1 外,版本 2 可确保 SMM 无法禁用基于虚拟化的安全 (VBS) 和内核 DMA 保护

-

你的设备满足固件保护版本 3:除了 固件保护版本 2 外,它还阻止访问某些能够破坏 OS (包括 VBS)

提示: 如果想了解更多有关此内容的技术详细信息,请参阅 Windows Defender System Guard:基于硬件的信任根如何帮助保护 Windows

本地安全机构保护

本地安全机构 (LSA) 保护是一项 Windows 安全功能,可帮助防止用于登录 Windows 的凭据被盗。

本地安全机构 (LSA) 是 Windows 中涉及用户身份验证的关键过程。 它负责在登录过程中验证凭据,并管理用于启用服务单一登录的身份验证令牌和票证。 LSA 保护有助于防止不受信任的软件在 LSA 中运行或访问 LSA 内存。

如何管理本地安全机构保护

在企业托管设备上新安装 Windows 11 版本 22H2 和 23H2 时,LSA 保护默认处于打开状态。 在 Windows 11 版本 24H2 及更高版本的所有新安装上,默认情况下会打开它。

如果要升级到 Windows 11 24H2 且 LSA 保护尚未启用,LSA 保护将在升级后尝试启用。 LSA 保护将在升级后进入评估模式,并在 5 天内检查兼容性问题。 如果未检测到问题,则在评估窗口结束后,下次重新启动时,LSA 保护将自动打开。

以将其打开或关闭:

-

在任务栏上选择“ 开始”,然后键入“核心隔离”。

-

从搜索结果中选择“核心隔离”系统设置以打开 Windows 安全中心应用。

在“核心隔离”页上,可以找到 “本地安全机构保护 ”以及用于将其打开或关闭的切换开关。 更改设置后,必须重新启动才能使其生效。

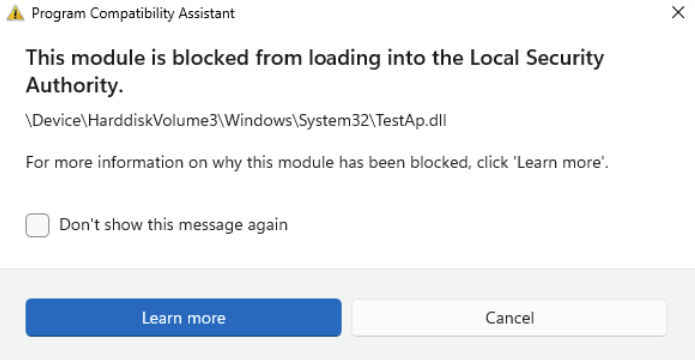

如果我的软件不兼容,该怎么办?

如果启用了 LSA 保护,并且阻止将软件加载到 LSA 服务中,则会显示一条通知,指示已阻止的文件。 你可以删除加载该文件的软件,或者当该文件被阻止加载到 LSA 时,可以禁用该文件的未来警告。

Microsoft Defender Credential Guard

注意: Microsoft Defender Credential Guard 仅出现在运行 Windows 10 或 11 企业版的设备上。

使用工作或学校计算机时,它会悄悄地登录并访问贵组织中的各种事项,如文件、打印机、应用和其他资源。 使该流程安全,但对用户来说很容易,表示计算机在任何给定时间都有许多身份验证令牌(通常称为“机密”)。

如果攻击者能够访问其中一个或多个机密,他们可能会使用这些机密来访问该机密所针对的组织资源(敏感文件等)。 Microsoft Defender Credential Guard 将这些机密置于受保护的虚拟化环境中,只有特定服务才能在必要时访问这些机密,从而帮助保护这些机密。

如果设备支持,建议打开它。

提示: 如果想了解更多有关此内容的技术详细信息,请参阅 Defender Credential Guard 的工作原理。

Microsoft 易受攻击的驱动程序阻止列表

驱动程序是软件,可以让操作系统(本例中为 Windows)和设备(例如键盘或网络摄像机)相互通信。 当设备希望 Windows 执行某些操作时,它会使用驱动程序发送该请求。 正因为如此,驱动程序在系统中有很多敏感访问权限。

从 Windows 11 2022 更新开始,提供阻止列表,其具有已知安全漏洞、已使用用于签名恶意软件的证书进行签名或规避 Windows 安全模型的驱动程序。

如果打开了内存完整性、智能应用程序控制或 Windows S 模式,则易受攻击的驱动程序阻止列表也将打开。