Kärnisolering är en säkerhetsfunktion i Microsoft Windows som skyddar viktiga kärnprocesser i Windows från skadlig programvara genom att isolera dem i minnet. Det gör du genom att köra dessa kärnprocesser i en virtualiserad miljö.

Obs!: Vad som visas på sidan Kärnisolering kan variera lite beroende på vilken version av Windows du använder.

Minnesintegritet

Minnesintegritet, som även kallas Hypervisor-skyddad kodintegritet (HVCI) är en Windows-säkerhetsfunktion som gör det svårt för skadliga program att använda lågnivådrivrutiner för att kapa datorn.

En drivrutin är en programvara som gör att operativsystemet (i det här fallet Windows) och en enhet (t.ex. ett tangentbord eller en webbkamera) kan prata med varandra. När enheten vill att Windows ska göra något använder den drivrutinen för att skicka begäran.

Tips: Vill du veta mer om drivrutiner? Se Vad är en drivrutin?

Minnesintegritet fungerar genom att skapa en isolerad miljö med hjälp av maskinvaruvirtualisering.

Tänk på det som en säkerhetsvakt i ett låst bås. Denna isolerade miljö (den låsta montern i vår analogi) förhindrar att minnesintegritetsfunktionen manipuleras av en angripare. Ett program som vill köra en kod som kan vara farlig måste skicka koden till minnesintegritet inuti den virtuella montern så att den kan verifieras. När minnesintegriteten är bekväm med att koden är säker lämnar den tillbaka koden till Windows för att köras. Vanligtvis sker detta mycket snabbt.

Utan att minnesintegritet körs sticker "säkerhetsvakten" ut i det öppna där det är mycket lättare för en angripare att störa eller sabotera vakten, vilket gör det lättare för skadlig kod att smyga förbi och orsaka problem.

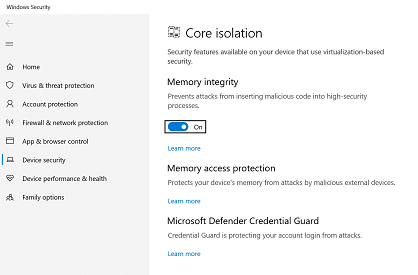

Hur hanterar jag minnesintegritet?

I de flesta fall är minnesintegritet aktiverat som standard i Windows 11 och kan aktiveras för Windows 10.

Så här aktiverar eller inaktiverar du det:

-

Välj Start och skriv "Kärnisolering".

-

Välj systeminställningarna för kärnisolering i sökresultaten för att öppna Windows-säkerhetsappen.

På sidan Kärnisolering hittar du Minnesintegritet tillsammans med växlingsknappen för att aktivera eller inaktivera den.

Viktigt!: Av säkerhetsskäl rekommenderar vi att minnesintegritet är aktiverat.

Om du vill använda minnesintegritet måste du ha maskinvaruvirtualisering aktiverad i systemets UEFI eller BIOS.

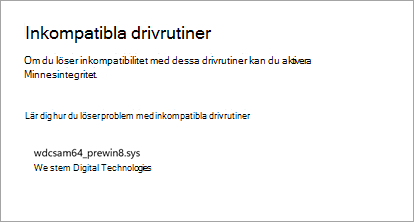

Vad händer om det står att jag har en inkompatibel drivrutin?

Om minnesintegritet inte kan aktiveras kan det tala om för dig att du redan har en inkompatibel drivrutin installerad. Fråga tillverkaren av enheten om de har en uppdaterad drivrutin. Om de inte har kompatibel drivrutin kan du ta bort enheten eller appen som använder den inkompatibla drivrutinen.

Obs!: Om du försöker installera en enhet med en inkompatibel drivrutin efter att du aktiverat minnesintegritet kan samma meddelande visas. I så fall gäller samma råd – fråga enhetstillverkaren om de har en uppdaterad drivrutin som du kan ladda ned eller installera inte den enheten förrän det finns en kompatibel drivrutin.

Kernelläge Maskinvarubaserat stackskydd

Kernelläge Hardware-enforced Stack Protection är en maskinvarubaserad Windows-säkerhetsfunktion som gör det svårt för skadliga program att använda lågnivådrivrutiner för att kapa datorn.

En drivrutin är en programvara som gör att operativsystemet (Windows i det här fallet) och en enhet som ett tangentbord eller en webbkamera till exempel kan prata med varandra. När enheten vill att Windows ska göra något använder den drivrutinen för att skicka begäran.

Tips: Vill du veta mer om drivrutiner? Se Vad är en drivrutin?

Kernelläge Hardware-enforced Stack Protection fungerar genom att förhindra attacker som ändrar returadresser i kernellägesminnet för att starta skadlig kod. Den här säkerhetsfunktionen kräver en PROCESSOR som innehåller möjligheten att verifiera returadresserna för kod som körs.

När du kör kod i kernelläge kan returadresser i kernellägesstacken skadas av skadliga program eller drivrutiner för att omdirigera normal kodkörning till skadlig kod. På cpu:er som stöds behåller processorn en andra kopia av giltiga returadresser på en skrivskyddad skuggstapel som drivrutiner inte kan ändra. Om en avsändaradress i den vanliga högen har ändrats kan processorn identifiera den här avvikelsen genom att kontrollera kopian av avsändaradressen i skuggstacken. När den här avvikelsen inträffar uppmanar datorn till ett stoppfel, som ibland kallas blå skärm, för att förhindra att skadlig kod körs.

Alla drivrutiner är inte kompatibla med den här säkerhetsfunktionen eftersom ett litet antal legitima drivrutiner använder avsändaradressändringar i icke-skadliga syften. Microsoft har samarbetat med många drivrutinsutgivare för att se till att deras senaste drivrutiner är kompatibla med kernellägesmaskinvarans framtvingade Stack Protection.

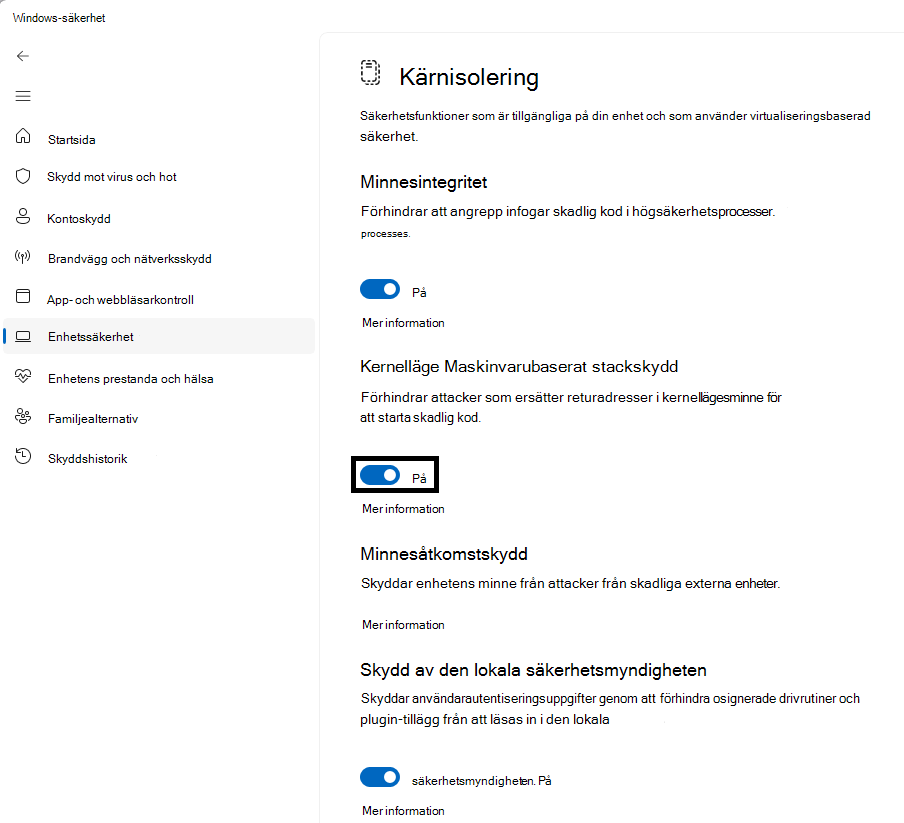

Hur hanterar jag maskinvarubaserat stackskydd i kernelläge?

Kernelläge Maskinvarubaserat stackskydd är inaktiverat som standard.

Så här aktiverar eller inaktiverar du det:

-

Välj Start och skriv "Kärnisolering".

-

Välj systeminställningarna för kärnisolering i sökresultaten för att öppna Windows-säkerhetsappen.

På sidan Kärnisolering hittar du Kernelläge maskinvarubaserat stackskydd tillsammans med växlingsknappen för att aktivera eller inaktivera det.

Om du vill använda maskinvarubaserat stackskydd i kernelläge måste du ha minnesintegritet aktiverat och du måste köra en PROCESSOR som stöder Intel Control-Flow Enforcement Technology eller AMD Shadow Stack.

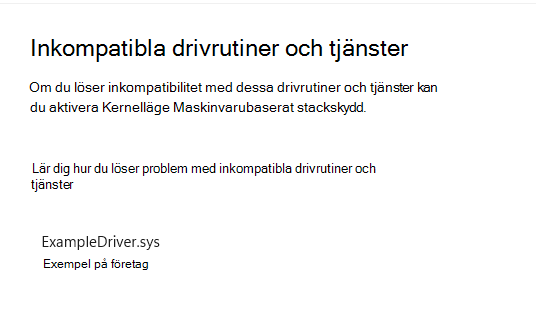

Vad händer om det står att jag har en inkompatibel drivrutin eller tjänst?

Om kernellägesmaskinvara-tvingande Stack Protection inte kan aktiveras kan det tala om för dig att du har en inkompatibel drivrutin eller tjänst som redan är installerad. Fråga tillverkaren av enheten eller programutgivaren om de har en uppdaterad drivrutin. Om det inte finns någon kompatibel drivrutin kan du ta bort enheten eller appen som använder den inkompatibla drivrutinen.

Vissa program kan installera en tjänst i stället för en drivrutin under programmets installation och installera drivrutinen endast när programmet startas. För en mer exakt identifiering av inkompatibla drivrutiner räknas även tjänster som är kända för att associeras med inkompatibla drivrutiner upp.

Obs!: Om du försöker installera en enhet eller app med en inkompatibel drivrutin efter att du aktiverat maskinvarubaserat stackskydd i kernelläge kan du få samma meddelande. I så fall gäller samma råd – fråga enhetstillverkaren eller apputgivaren om de har en uppdaterad drivrutin som du kan ladda ned, eller installera inte den enheten eller appen förrän en kompatibel drivrutin är tillgänglig.

Minnesåtkomstskydd

Detta kallas även "kernel-DMA-skydd" och skyddar enheten mot attacker som kan uppstå när en skadlig enhet är ansluten till en PCI-port (Peripheral Component Interconnect), till exempel en Thunderbolt-port.

Ett enkelt exempel på en av dessa attacker skulle vara om någon lämnar sin dator för en snabb kaffepaus, och medan de var borta kliver en angripare in, ansluter en USB-liknande enhet och går iväg med känsliga data från datorn eller injicerar skadlig kod som gör att de kan styra datorn på distans.

Minnesåtkomstskydd förhindrar den här typen av attacker genom att neka direkt åtkomst till minnet till dessa enheter utom under särskilda omständigheter, särskilt när datorn är låst eller användaren är utloggat.

Vi rekommenderar att minnesåtkomstskydd är aktiverat.

Tips: Mer teknisk information om detta finns i Kernel DMA Protection.

Skydd mot inbyggd programvara

Varje enhet har viss programvara som har skrivits till enhetens skrivskyddade minne - i princip skrivet till ett chip på systemkortet - som används för enhetens grundläggande funktioner, till exempel läsa in operativsystemet som kör alla appar vi är vana vid att använda. Eftersom programvaran är svår (men inte omöjligt) att ändra vi hänvisar till den som inbyggd programvara.

Eftersom den inbyggda programvaran läses in först och körs under operativsystemet har säkerhetsverktyg och funktioner som körs i operativsystemet svårt att identifiera den eller försvara sig mot den. Liksom ett hus som är beroende av en bra grund för att vara säker, behöver en dator sin inbyggda programvara för att vara säker för att säkerställa att operativsystemet, programmen och kunddata på den datorn är säkra.

Windows Defender System Guard är en uppsättning funktioner som hjälper till att säkerställa att angripare inte kan få din enhet att börja med opålitlig eller skadlig inbyggd programvara.

Vi rekommenderar att du har aktiverat det om din enhet stöder det.

Plattformar som erbjuder skydd av inbyggd programvara skyddar vanligtvis även systemhanteringsläget (SMM), ett mycket privilegierat operativsystem, i varierande grad. Du kan förvänta dig ett av de tre värdena, med ett högre tal som anger en större grad av SMM-skydd:

-

Din enhet uppfyller version ett för skydd av inbyggd programvara: detta erbjuder grundläggande säkerhetsåtgärder för att hjälpa SMM att motstå exploatering av skadlig programvara och förhindrar exfiltration av hemligheter från operativsystemet (inklusive VBS)

-

Enheten uppfyller version två för skydd av inbyggd programvara: förutom den inbyggda programvarans skydd version ett ser två till att SMM inte kan inaktivera virtualiseringsbaserad säkerhet (VBS) och kernel-DMA-skydd

-

Enheten uppfyller version tre för skydd av inbyggd programvara: förutom skydd av inbyggd programvara version två hårdnar den ytterligare SMM genom att förhindra åtkomst till vissa register som har möjlighet att äventyra operativsystemet (inklusive VBS)

Tips: Om du vill ha mer teknisk information om detta kan du läsa Windows Defender System Guard: Hur en maskinvarubaserad rot av förtroende hjälper till att skydda Windows

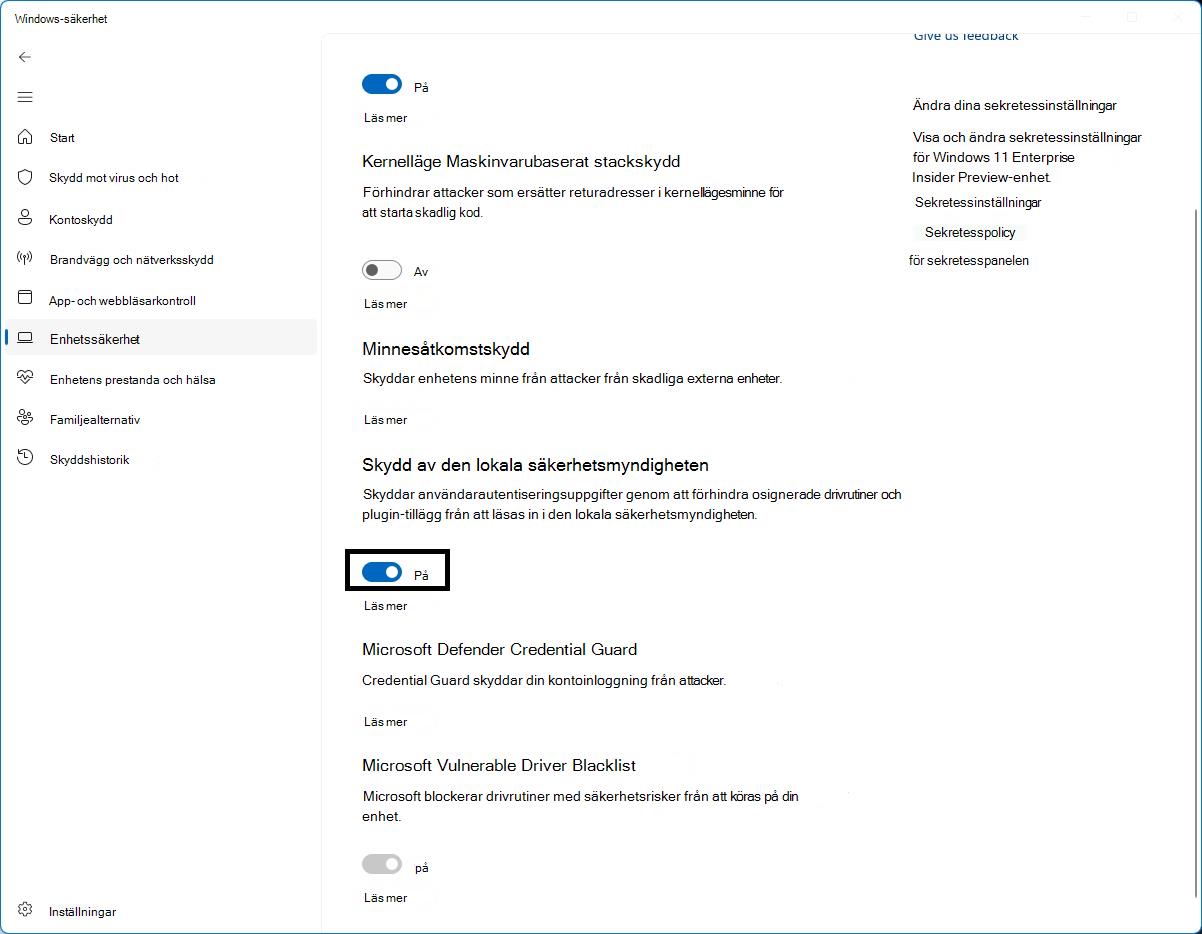

Skydd av den lokala säkerhetsmyndigheten

LSA-skydd (Local Security Authority) är en Windows-säkerhetsfunktion som hjälper till att förhindra stöld av autentiseringsuppgifter som används för inloggning i Windows.

Den lokala säkerhetsmyndigheten (LSA) är en viktig process i Windows som är involverad i användarautentisering. Den ansvarar för att verifiera autentiseringsuppgifter under inloggningsprocessen och hantera autentiseringstoken och biljetter som används för att aktivera enkel inloggning för tjänster. LSA-skydd förhindrar att icke betrodd programvara körs i LSA eller från åtkomst till LSA-minne.

Hur hanterar jag skydd av lokala säkerhetsmyndigheterna

LSA-skydd är aktiverat som standard på nya installationer av Windows 11 version 22H2 och 23H2 på företagshanterade enheter. Den är aktiverad som standard på alla nya installationer av Windows 11 version 24H2 och senare.

Om du uppgraderar till Windows 11 24H2 och LSA-skydd inte redan är aktiverat försöker LSA-skyddet aktivera efter uppgraderingen. LSA-skyddet går in i ett utvärderingsläge efter uppgraderingen och söker efter kompatibilitetsproblem under en 5-dagarsperiod. Om inga problem upptäcks aktiveras LSA-skyddet automatiskt vid nästa omstart när utvärderingsfönstret har avslutats.

Så här aktiverar eller inaktiverar du det:

-

Välj Start i Aktivitetsfältet och skriv "Kärnisolering".

-

Välj systeminställningarna för kärnisolering i sökresultaten för att öppna Windows-säkerhetsappen.

På sidan Kärnisolering hittar du skydd av lokala säkerhetsmyndigheterna tillsammans med växlingsknappen för att aktivera eller inaktivera den. När du har ändrat inställningen måste du starta om för att den ska börja gälla.

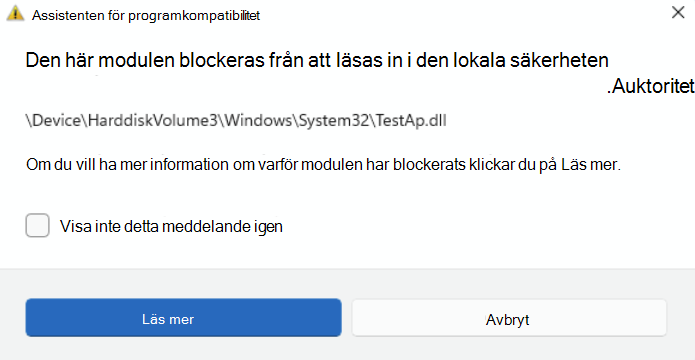

Vad händer om jag har inkompatibel programvara?

Om LSA-skydd är aktiverat och det blockerar inläsning av programvara i LSA-tjänsten visas ett meddelande som anger filen som blockerades. Du kanske kan ta bort programvaran som läser in filen eller så kan du inaktivera framtida varningar för filen när den blockeras från att läsas in i LSA.

Microsoft Defender Credential Guard

Obs!: Microsoft Defender Credential Guard visas bara på enheter som kör Företagsversioner av Windows 10 eller 11.

När du använder din arbets- eller skoldator loggar den tyst in på och får åtkomst till en mängd olika saker, till exempel filer, skrivare, appar och andra resurser i organisationen. Att göra processen säker, men ändå enkel för användaren, innebär att datorn har ett antal autentiseringstoken (kallas ofta för "hemligheter") på den vid en given tidpunkt.

Om en angripare kan få tillgång till en eller flera av dessa hemligheter kan de kanske använda dem för att få åtkomst till organisationsresursen (känsliga filer osv.) som hemligheten gäller. Microsoft Defender Credential Guard hjälper till att skydda dessa hemligheter genom att placera dem i en skyddad, virtualiserad miljö där endast vissa tjänster kan komma åt dem när det behövs.

Vi rekommenderar att du har aktiverat det om din enhet stöder det.

Tips: Mer teknisk information om detta finns i Så här fungerar Defender Credential Guard.

Blockeringslista för Microsofts sårbara drivrutin

En drivrutin är en programvara som gör att operativsystemet (i det här fallet Windows) och en enhet (t.ex. ett tangentbord eller en webbkamera) kan prata med varandra. När enheten vill att Windows ska göra något använder den drivrutinen för att skicka begäran. På grund av detta har drivrutinerna mycket känslig åtkomst i systemet.

Från och med Windows 11 2022-uppdateringen har vi nu en blockering av drivrutiner som har kända säkerhetsrisker, har signerats med certifikat som har använts för att signera skadlig kod eller som kringgår Windows-säkerhetsmodellen.

Om du har minnesintegritet, Smart App Control eller Windows S-läge aktiverat är även blockeringslistan för sårbara drivrutiner aktiverad.