Базовая изоляция — это функция безопасности Microsoft Windows, которая защищает важные основные процессы Windows от вредоносных программ, изолируя их в памяти. Это делается путем запуска этих основных процессов в виртуализированной среде.

Примечание: То, что вы видите на странице изоляции Core, может немного отличаться в зависимости от версии Windows, которую вы используете.

Целостность памяти

Целостность памяти, также известная как целостность кода, защищенная гипервизором (HVCI), — это функция безопасности Windows, которая затрудняет использование вредоносными программами низкоуровневых драйверов для захвата компьютера.

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству (например, клавиатуре или веб-камере) взаимодействовать друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса.

Совет: Хотите узнать больше о водителях? См. раздел Что такое драйвер?

Целостность памяти работает путем создания изолированной среды с помощью аппаратной виртуализации.

Подумайте об этом как о охраннике внутри запертой кабины. Эта изолированная среда (заблокированная кабина в нашем аналогии) предотвращает незаконное изменение функции целостности памяти злоумышленником. Программа, которая хочет запустить фрагмент кода, который может быть опасным, должна передать код в целостность памяти внутри этой виртуальной кабины, чтобы его можно было проверить. Когда целостность памяти удобна, что код в безопасности, он передает код обратно в Windows для выполнения. Как правило, это происходит очень быстро.

Без целостности памяти "охранник" выделяется прямо в открытом месте, где злоумышленнику гораздо легче вмешиваться или саботировать охранника, что упрощает вредоносный код, чтобы пробираться в прошлое и вызывать проблемы.

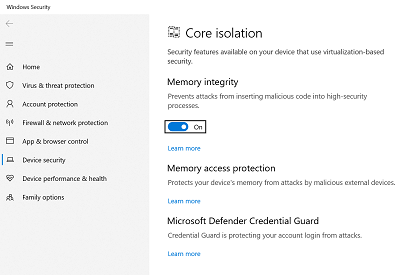

Как управлять целостностью памяти?

В большинстве случаев целостность памяти включена по умолчанию в Windows 11 и может быть включена для Windows 10.

Чтобы включить или отключить его, выполните приведенные далее действия.

-

Нажмите кнопку Пуск и введите "Изоляция ядра".

-

Выберите основные параметры системы изоляции в результатах поиска, чтобы открыть приложение безопасности Windows.

На странице Изоляция ядра вы найдете целостность памяти вместе с переключателем, чтобы включить или отключить ее.

Важно: Для безопасности рекомендуется включить целостность памяти.

Чтобы использовать целостность памяти, необходимо включить аппаратную виртуализацию в системе UEFI или BIOS.

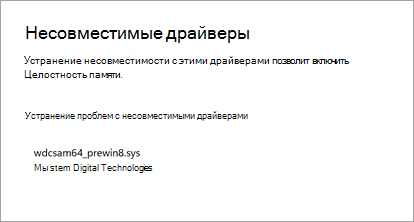

Что делать, если написано, что у меня несовместимый драйвер?

Если целостность памяти не удается включить, это может сообщить вам, что у вас уже установлен несовместимый драйвер устройства. Обратитесь к производителю устройства, чтобы узнать, доступен ли обновленный драйвер. Если у них нет совместимого драйвера, вы можете удалить устройство или приложение, использующее этот несовместимый драйвер.

Примечание: При попытке установить устройство с несовместимым драйвером после включения целостности памяти может появиться то же сообщение. В этом случае применяется тот же совет: обратитесь к производителю устройства, чтобы узнать, есть ли у него обновленный драйвер, который можно скачать, или не установить это конкретное устройство, пока не будет доступен совместимый драйвер.

Защита стека в режиме ядра с применением аппаратного обеспечения

Защита стека в режиме ядра — это аппаратная функция безопасности Windows, которая затрудняет использование вредоносными программами низкоуровневых драйверов для захвата компьютера.

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству, например клавиатуре или веб-камере, общаться друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса.

Совет: Хотите узнать больше о водителях? См. раздел Что такое драйвер?

Аппаратная защита стека в режиме ядра предотвращает атаки, которые изменяют возвращаемые адреса в памяти в режиме ядра для запуска вредоносного кода. Для этой функции безопасности требуется ЦП, который содержит возможность проверки возвращаемых адресов выполняемого кода.

При выполнении кода в режиме ядра возвращаемые адреса в стеке режима ядра могут быть повреждены вредоносными программами или драйверами, чтобы перенаправить нормальное выполнение кода в вредоносный код. На поддерживаемых ЦП хранит вторую копию допустимых возвращаемых адресов в теневой стеке только для чтения, который драйверы не могут изменить. Если обратный адрес в обычном стеке был изменен, ЦП может обнаружить это несоответствие, проверив копию возвращаемого адреса в теневом стеке. При возникновении такого несоответствия компьютер запрашивает stop-ошибку, иногда называемую синим экраном, чтобы предотвратить выполнение вредоносного кода.

Не все драйверы совместимы с этой функцией безопасности, так как небольшое количество законных водителей участвуют в изменении адреса возврата в не вредоносных целях. Корпорация Майкрософт взаимодействует с многочисленными издателями драйверов, чтобы убедиться, что их последние драйверы совместимы с аппаратной защитой Stack в режиме ядра.

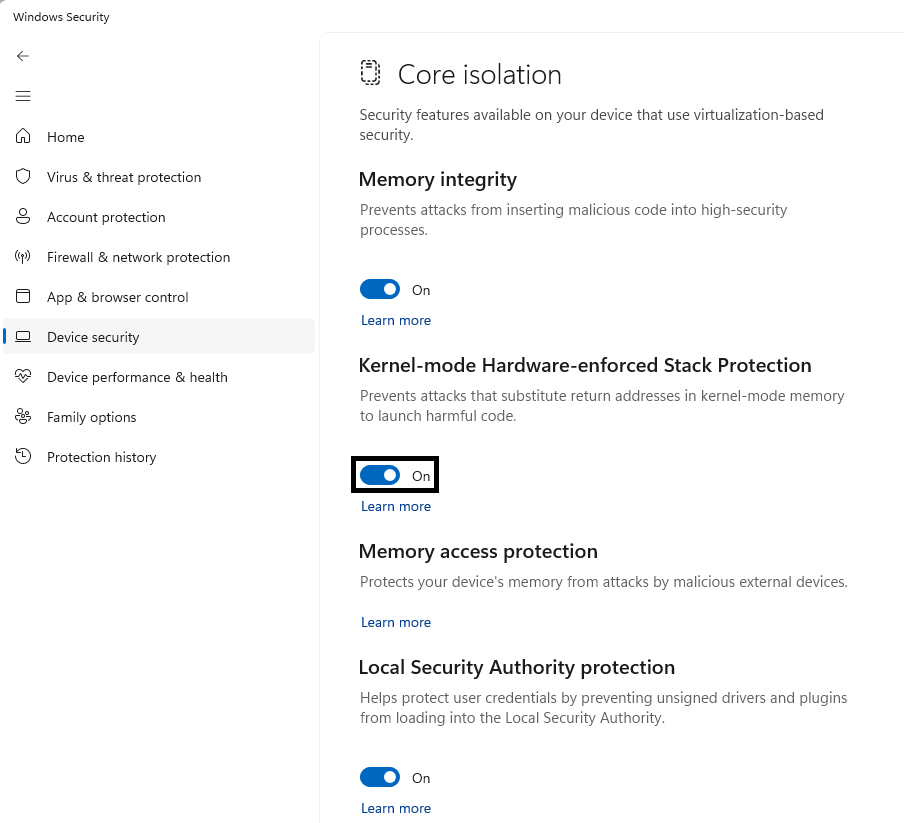

Как управлять аппаратной защитой стека в режиме ядра?

Аппаратная защита стека в режиме ядра отключена по умолчанию.

Чтобы включить или отключить его, выполните приведенные далее действия.

-

Нажмите кнопку Пуск и введите "Изоляция ядра".

-

Выберите основные параметры системы изоляции в результатах поиска, чтобы открыть приложение безопасности Windows.

На странице Изоляция ядра вы найдете аппаратное обеспечение защиты стека в режиме ядра , а также переключатель для включения или выключения.

Чтобы использовать аппаратную защиту стека в режиме ядра, необходимо включить целостность памяти и использовать ЦП, поддерживающий технологию Intel Control-Flow принудительного применения или AMD Shadow Stack.

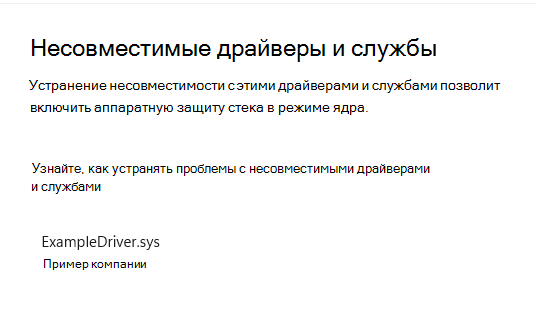

Что делать, если написано, что у меня несовместимый драйвер или служба?

Если аппаратной защиты стека в режиме ядра не удается включить, это может сообщить вам о том, что у вас уже установлен несовместимый драйвер устройства или служба. Обратитесь к производителю устройства или издателю приложения, чтобы узнать, доступен ли обновленный драйвер. Если у них нет совместимого драйвера, вы можете удалить устройство или приложение, использующее этот несовместимый драйвер.

Некоторые приложения могут устанавливать службу вместо драйвера во время установки приложения и устанавливать драйвер только при запуске приложения. Для более точного обнаружения несовместимых драйверов также перечисляются службы, которые, как известно, связаны с несовместимыми драйверами.

Примечание: При попытке установить устройство или приложение с несовместимым драйвером после включения аппаратной защиты стека в режиме ядра может появиться то же сообщение. В этом случае применяется тот же совет: обратитесь к производителю устройства или издателю приложения, чтобы узнать, есть ли у них обновленный драйвер, который можно скачать, или не установить это конкретное устройство или приложение, пока не будет доступен совместимый драйвер.

Защита доступа к памяти

Также известная как "Защита DMA ядра", это защищает устройство от атак, которые могут произойти, когда вредоносное устройство подключено к порту PCI (периферийное соединение компонентов), например к порту Thunderbolt.

Простым примером одной из таких атак может быть то, что кто-то покидает свой компьютер для быстрого перерыва на кофе, и пока он был в отъезде, злоумышленник войдет в систему, подключит USB-устройство и уйдет с конфиденциальными данными с компьютера или введет вредоносную программу, которая позволяет им управлять компьютером удаленно.

Защита доступа к памяти предотвращает такие атаки, запрещая прямой доступ к памяти для этих устройств, за исключением особых обстоятельств, особенно если компьютер заблокирован или пользователь вышел из системы.

Мы рекомендуем включить защиту доступа к памяти.

Совет: Дополнительные технические сведения см. в статье Защита DMA ядра.

Защита встроенного ПО

Каждое устройство имеет некоторое программное обеспечение, записанное в память устройства только для чтения ( в основном записанное на микросхему на системной плате), которое используется для основных функций устройства, таких как загрузка операционной системы, которая запускает все приложения, которые мы привыкли использовать. Так как это программное обеспечение трудно (но не невозможно) изменить, мы называем его встроенным ПО.

Поскольку встроенное ПО загружается сначала и выполняется в операционной системе, средства безопасности и функции, работающие в операционной системе, трудно обнаружить его или защититься от него. Как и в доме, который зависит от хорошей основы для обеспечения безопасности, компьютер нуждается в безопасности встроенного ПО, чтобы обеспечить безопасность операционной системы, приложений и данных клиентов на этом компьютере.

System Guard в Защитнике Windows — это набор функций, которые помогают гарантировать, что злоумышленники не смогут запустить устройство с ненадежным или вредоносным встроенным ПО.

Мы рекомендуем включить его, если устройство поддерживает его.

Платформы, которые обеспечивают защиту встроенного ПО, обычно также защищают режим управления системой (СММ), режим работы с высоким уровнем привилегий, в той или иной степени. Вы можете ожидать одно из трех значений, с более высоким числом, указывающим на большую степень защиты СММ:

-

Ваше устройство соответствует защите встроенного ПО версии 1: это обеспечивает базовые меры по устранению рисков безопасности, которые помогают SMM противостоять эксплуатации вредоносными программами и предотвращает кражу секретов из ОС (включая VBS)

-

Ваше устройство соответствует защите встроенного ПО версии 2: в дополнение к защите встроенного ПО версии 1, версия 2 гарантирует, что КОМАНДА СММ не может отключить защиту на основе виртуализации (VBS) и защиту DMA ядра.

-

Ваше устройство соответствует защите встроенного ПО версии 3: в дополнение к защите встроенного ПО версии 2, это еще больше усиливает защиту SMM, предотвращая доступ к определенным регистрам, которые могут скомпрометировать ОС (включая VBS).

Совет: Дополнительные технические сведения об этом см. в статье System Guard в Защитнике Windows: как аппаратный корень доверия помогает защитить Windows.

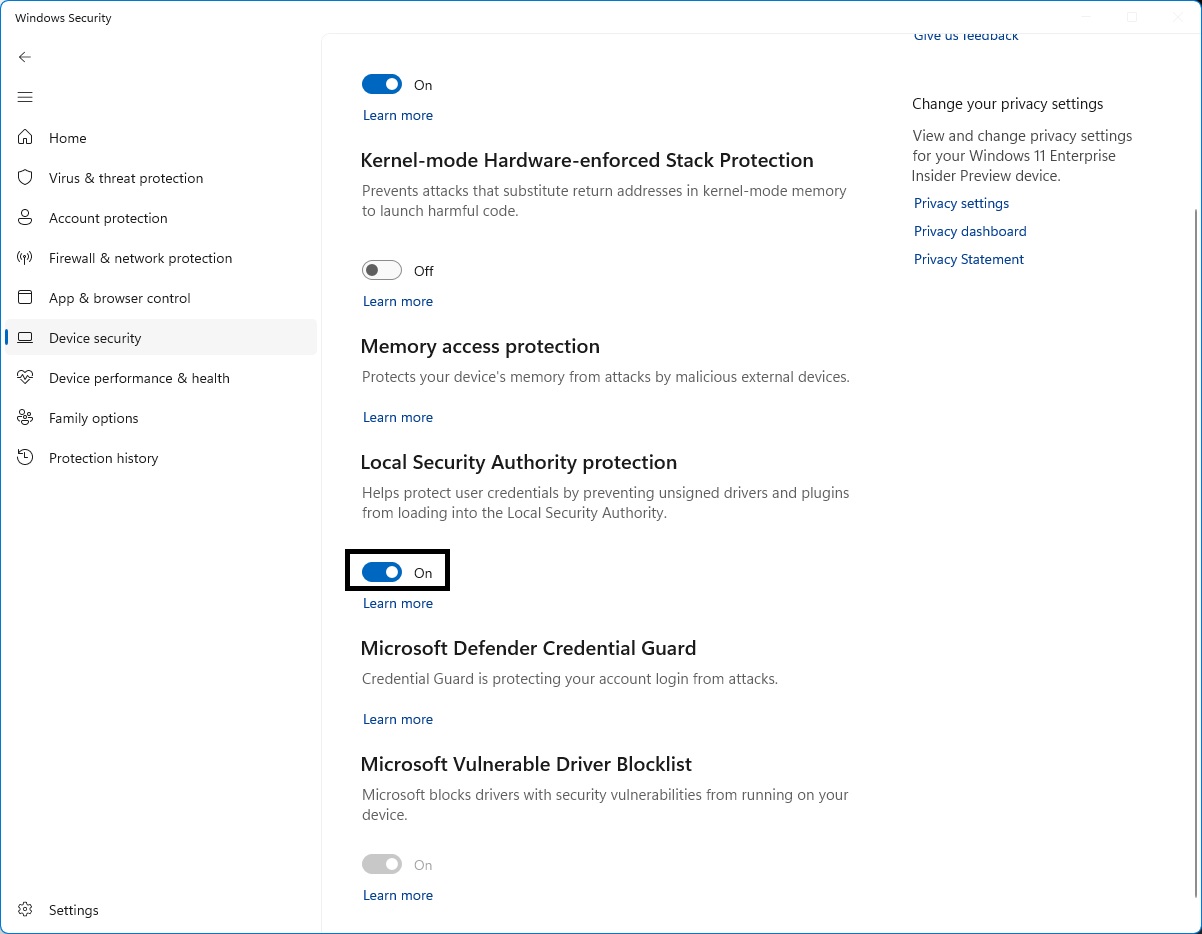

Защита локального центра безопасности

Защита локального центра безопасности (LSA) — это функция безопасности Windows, которая помогает предотвратить кражу учетных данных, используемых для входа в Windows.

Локальный центр безопасности (LSA) — это важнейший процесс в Windows, участвующий в проверке подлинности пользователей. Он отвечает за проверку учетных данных во время входа и управление маркерами проверки подлинности и билетами, используемыми для включения единого входа в службы. Защита LSA помогает предотвратить запуск ненадежного программного обеспечения в LSA или доступ к памяти LSA.

Как управлять защитой локального центра безопасности

Защита LSA включена по умолчанию на новых установках Windows 11 версии 22H2 и 23H2 на корпоративных управляемых устройствах. Он включен по умолчанию для всех новых установок Windows 11 версии 24H2 и более поздних версий.

Если вы выполняете обновление до Windows 11 24H2, а защита LSA еще не включена, защита LSA попытается включить после обновления. Защита LSA перейдет в режим оценки после обновления и проверит наличие проблем совместимости в течение 5-дневного периода. Если проблем не обнаружено, защита LSA будет включена автоматически при следующей перезагрузке после завершения ознакомительного окна.

Чтобы включить или отключить его, выполните приведенные далее действия.

-

Нажмите кнопку Пуск на панели задач и введите "Изоляция ядра".

-

Выберите основные параметры системы изоляции в результатах поиска, чтобы открыть приложение безопасности Windows.

На странице Изоляция ядра вы найдете защиту локального центра безопасности вместе с переключателем, чтобы включить или отключить ее. После изменения параметра необходимо перезагрузить его, чтобы он вступил в силу.

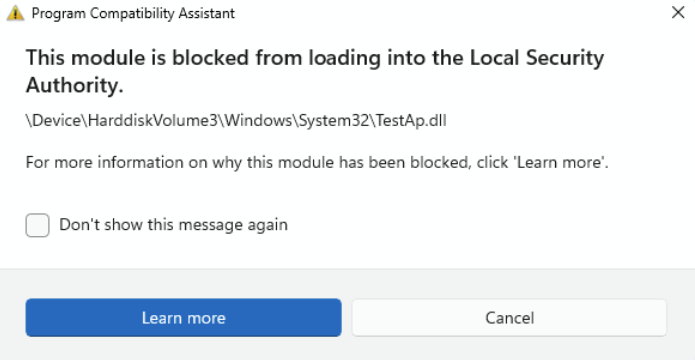

Что делать, если у меня есть несовместимое программное обеспечение?

Если включена защита LSA и она блокирует загрузку программного обеспечения в службу LSA, отобразится уведомление с указанием заблокированного файла. Вы можете удалить программное обеспечение, загружающее файл, или отключить будущие предупреждения для этого файла, если он заблокирован для загрузки в LSA.

Microsoft Defender Credential Guard

Примечание: Credential Guard в Microsoft Defender отображается только на устройствах с корпоративными версиями Windows 10 или 11.

Когда вы используете рабочий или учебный компьютер, он будет спокойно входить в систему и получать доступ к различным вещам, таким как файлы, принтеры, приложения и другие ресурсы в вашей организации. Обеспечение безопасности и простоты этого процесса для пользователя означает, что на вашем компьютере есть ряд маркеров проверки подлинности (часто называемых "секретами") в любой момент времени.

Если злоумышленник может получить доступ к одному или нескольким из этих секретов, он может использовать их для получения доступа к ресурсу организации (конфиденциальным файлам и т. д.), для которых предназначен секрет. Credential Guard в Microsoft Defender помогает защитить эти секреты, помещая их в защищенную, виртуализированную среду, где только определенные службы могут получить к ним доступ при необходимости.

Мы рекомендуем включить его, если устройство поддерживает его.

Совет: Если вам нужны дополнительные технические сведения об этом, см. статью Как работает Defender Credential Guard.

Список блокировок уязвимых драйверов (Майкрософт)

Драйвер — это программное обеспечение, которое позволяет операционной системе (в данном случае Windows) и устройству (например, клавиатуре или веб-камере) взаимодействовать друг с другом. Когда устройство хочет, чтобы Windows что-то делало, оно использует драйвер для отправки этого запроса. Из-за этого драйверы имеют большой конфиденциальный доступ в вашей системе.

Начиная с обновления Windows 11 2022, у нас есть список блокировок драйверов, которые имеют известные уязвимости системы безопасности, подписаны сертификатами, которые использовались для подписывания вредоносных программ или которые обходят модель безопасности Windows.

Если вы включили целостность памяти, управление интеллектуальными приложениями или режим Windows S, список блокировки уязвимых драйверов также будет включен.