Kernisolatie is een beveiligingsfunctie van Microsoft Windows die belangrijke kernprocessen van Windows beschermt tegen schadelijke software door ze in het geheugen te isoleren. Dit doe je door deze kernprocessen uit te voeren in een gevirtualiseerde omgeving.

Opmerking: Wat je ziet op de pagina Kernisolatie kan enigszins variëren, afhankelijk van de versie van Windows die je gebruikt.

Geheugenintegriteit

Geheugenintegriteit, ook wel bekend als Hypervisor-beveiligde code-integriteit (HVCI) is een Windows-beveiligingsfunctie die het moeilijk maakt voor schadelijke programma's om stuurprogramma's op laag niveau te gebruiken om uw computer te kapen.

Een stuurprogramma is software waarmee het besturingssysteem (in dit geval Windows) en een apparaat (zoals een toetsenbord of een webcam, bijvoorbeeld) met elkaar kunnen communiceren. Wanneer het apparaat wil dat Windows iets doet, wordt het stuurprogramma gebruikt om die aanvraag te verzenden.

Tip: Wilt je er meer over weten? Zie Wat is een stuurprogramma?

Geheugenintegriteit werkt door een geïsoleerde omgeving te maken met behulp van hardwarevirtualisatie.

Zie het als een bewaker in een vergrendelde cabine. Deze geïsoleerde omgeving (de vergrendelde booth in onze analogie) voorkomt dat er met de functie voor geheugenintegriteit wordt geknoeid door een aanvaller. Een programma dat een code wil uitvoeren die gevaarlijk kan zijn, moet de code doorgeven aan de geheugenintegriteit in die virtuele stand, zodat deze kan worden geverifieerd. Wanneer de geheugenintegriteit vertrouwd is dat de code veilig is, wordt de code terug naar Windows opgegeven om uit te voeren. Meestal gebeurt dit heel snel.

Als geheugenintegriteit niet wordt uitgevoerd, valt de beveiliging direct op. Hierdoor is het voor een aanvaller veel eenvoudiger om de beveiliging te verstoren of te saboteren en kan schadelijke code eenvoudiger problemen veroorzaken.

Hoe kan ik geheugenintegriteit beheren?

In de meeste gevallen is geheugenintegriteit standaard ingeschakeld in Windows 11 en kan deze worden ingeschakeld voor Windows 10.

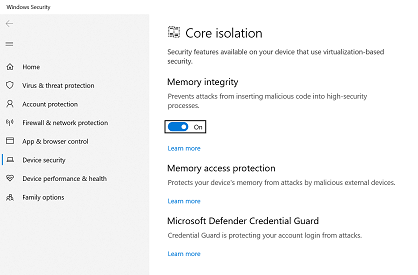

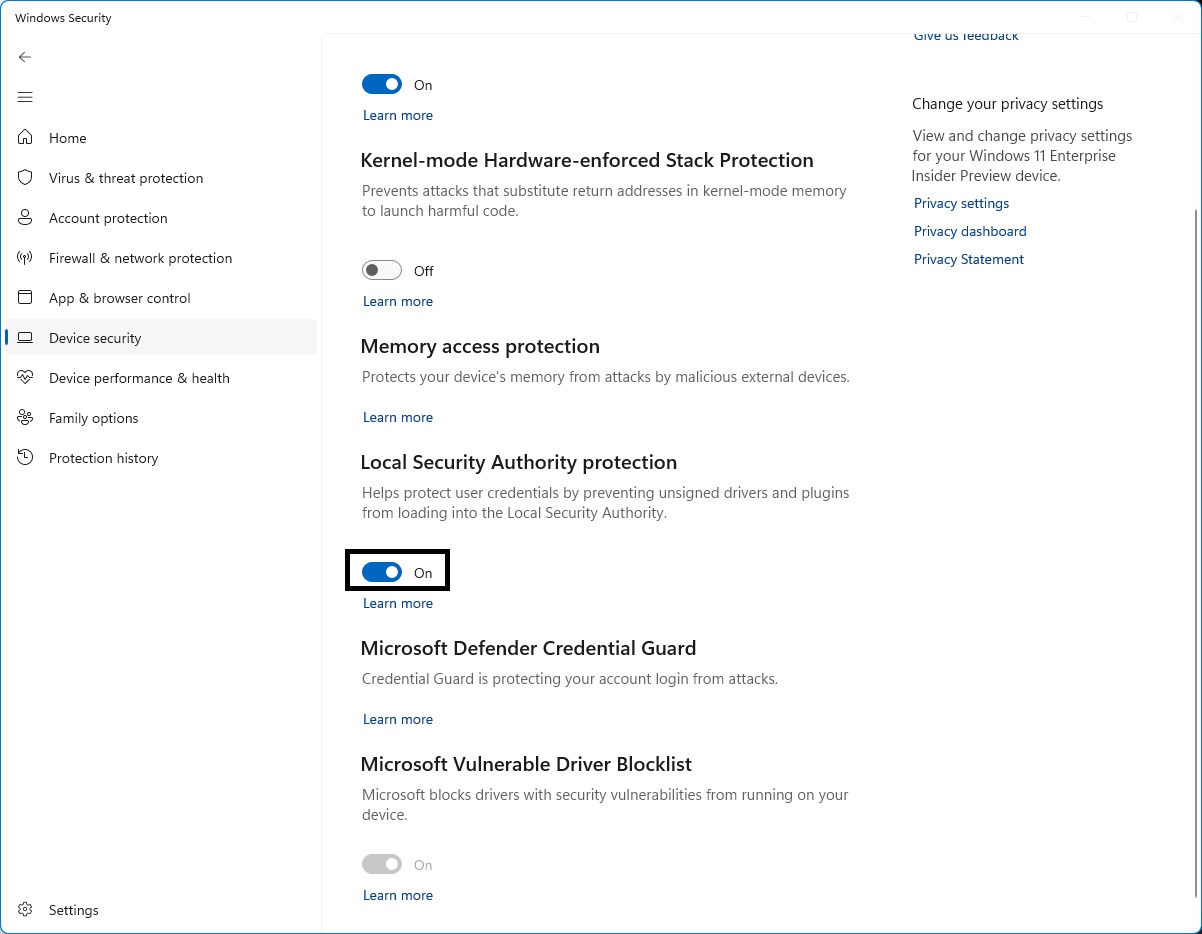

Om deze modus in of uit te schakelen:

-

Selecteer de knop Start en typ 'Kernisolatie'.

-

Selecteer de systeeminstellingen voor Kernisolatie in de zoekresultaten om de Windows-beveiligingsapp te openen.

Op de pagina Kernisolatie vind je Geheugenintegriteit samen met de wisselknop om deze in of uit te schakelen.

Belangrijk: Voor de veiligheid raden we aan om geheugenintegriteit in te schakelen.

Als je geheugenintegriteit wilt gebruiken, moet hardwarevirtualisatie zijn ingeschakeld in de UEFI of BIOS van je systeem.

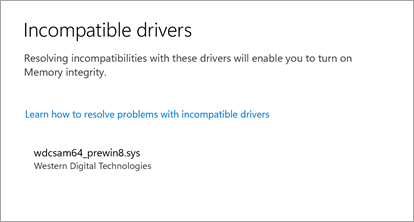

Wat gebeurt er als er staat dat ik een incompatibel stuurprogramma heb?

Als geheugenintegriteit niet kan worden ingeschakeld, wordt mogelijk aangegeven dat er al een incompatibel apparaatstuurprogramma is geïnstalleerd. Neem contact op met de fabrikant van het apparaat om te zien of er een bijgewerkt stuurprogramma beschikbaar is. Als er geen compatibel stuurprogramma beschikbaar is, kun je mogelijk het apparaat of de app verwijderen die gebruikmaakt van dat incompatibele stuurprogramma.

Opmerking: Als je probeert een apparaat met een incompatibel stuurprogramma te installeren nadat je geheugenintegriteit hebt ingeschakeld, zie je mogelijk hetzelfde bericht. Als dit het geval is, geldt hetzelfde advies: neem contact op met de fabrikant van het apparaat om te zien of deze een bijgewerkt stuurprogramma heeft dat je kunt downloaden of installeer dat specifieke apparaat pas als er een compatibel stuurprogramma beschikbaar is.

Door hardware afgedwongen stackbeveiliging in de kernelmodus

Kernelmodus Door hardware afgedwongen stackbeveiliging is een op hardware gebaseerde Windows-beveiligingsfunctie die het moeilijk maakt voor schadelijke programma's om stuurprogramma's op laag niveau te gebruiken om uw computer te kapen.

Een stuurprogramma is software waarmee het besturingssysteem (in dit geval Windows) en een apparaat zoals een toetsenbord of webcam met elkaar kunnen communiceren. Wanneer het apparaat wil dat Windows iets doet, wordt het stuurprogramma gebruikt om die aanvraag te verzenden.

Tip: Wilt je er meer over weten? Zie Wat is een stuurprogramma?

De door hardware afgedwongen stackbeveiliging in de kernelmodus werkt door aanvallen te voorkomen die retouradressen in kernelmodusgeheugen wijzigen om schadelijke code te starten. Deze beveiligingsfunctie vereist een CPU die de mogelijkheid bevat om de retouradressen van actieve code te verifiëren.

Bij het uitvoeren van code in de kernelmodus kunnen retouradressen op de kernelmodusstack beschadigd raken door schadelijke programma's of stuurprogramma's om de normale uitvoering van code om te leiden naar schadelijke code. Op ondersteunde CPU's onderhoudt de CPU een tweede kopie van geldige retouradressen op een alleen-lezen schaduwstack die stuurprogramma's niet kunnen wijzigen. Als een retouradres op de normale stack is gewijzigd, kan de CPU deze discrepantie detecteren door de kopie van het retouradres op de schaduwstack te controleren. Wanneer deze discrepantie optreedt, vraagt de computer een stopfout, ook wel een blauw scherm genoemd, om te voorkomen dat de schadelijke code wordt uitgevoerd.

Niet alle stuurprogramma's zijn compatibel met deze beveiligingsfunctie, omdat een klein aantal legitieme stuurprogramma's het retouradres wijzigt voor niet-schadelijke doeleinden. Microsoft heeft contact gehad met talloze uitgevers van stuurprogramma's om ervoor te zorgen dat hun nieuwste stuurprogramma's compatibel zijn met door hardware afgedwongen stackbeveiliging in de kernelmodus.

Hoe beheer ik stackbeveiliging met hardware in de kernelmodus?

Door hardware afgedwongen stackbeveiliging in de kernelmodus is standaard uitgeschakeld.

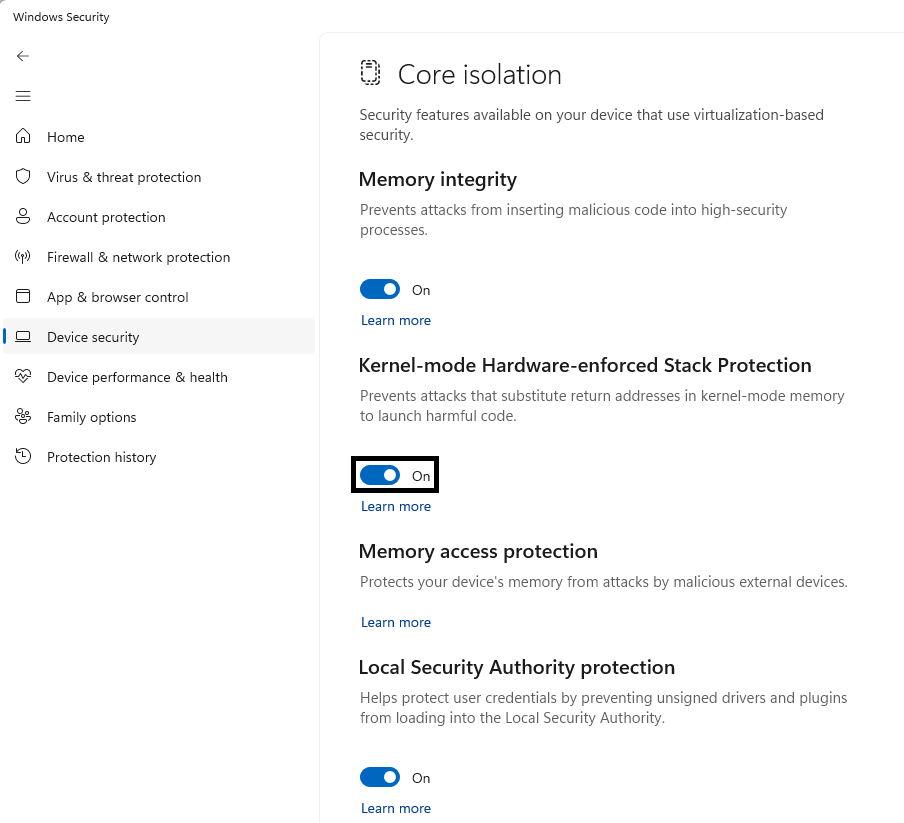

Om deze modus in of uit te schakelen:

-

Selecteer de knop Start en typ 'Kernisolatie'.

-

Selecteer de systeeminstellingen voor Kernisolatie in de zoekresultaten om de Windows-beveiligingsapp te openen.

Op de pagina Kernisolatie vindt u Kernelmodus Hardware-afgedwongen Stack Protection , samen met de wisselknop om deze in of uit te schakelen.

Als u gebruik wilt maken van hardware afgedwongen stackbeveiliging in de kernelmodus, moet geheugenintegriteit zijn ingeschakeld en moet u een CPU uitvoeren die Ondersteuning biedt voor Intel Control-Flow Enforcement Technology of AMD Shadow Stack.

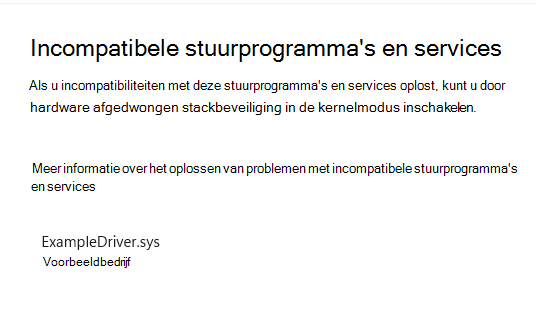

Wat gebeurt er als staat dat ik een incompatibel stuurprogramma of service heb?

Als Hardware-afgedwongen stackbeveiliging in de kernelmodus niet kan worden ingeschakeld, kan dit u vertellen dat er al een incompatibel apparaatstuurprogramma of -service is geïnstalleerd. Neem contact op met de fabrikant van het apparaat of de uitgever van de toepassing om te zien of er een bijgewerkt stuurprogramma beschikbaar is. Als er geen compatibel stuurprogramma beschikbaar is, kunt u mogelijk het apparaat of de app verwijderen die gebruikmaakt van dat incompatibele stuurprogramma.

Sommige toepassingen installeren mogelijk een service in plaats van een stuurprogramma tijdens de installatie van de toepassing en installeren het stuurprogramma alleen wanneer de toepassing wordt gestart. Voor een nauwkeurigere detectie van incompatibele stuurprogramma's worden ook services opgesomd waarvan bekend is dat ze zijn gekoppeld aan incompatibele stuurprogramma's.

Opmerking: Als u probeert een apparaat of app met een incompatibel stuurprogramma te installeren na het inschakelen van kernelmodus hardware afgedwongen stackbeveiliging, ziet u mogelijk hetzelfde bericht. Als dat het geval is, geldt hetzelfde advies: neem contact op met de fabrikant van het apparaat of de uitgever van de app om te zien of deze een bijgewerkt stuurprogramma heeft dat u kunt downloaden, of installeer dat specifieke apparaat of die app pas als er een compatibel stuurprogramma beschikbaar is.

Beveiliging van geheugentoegang

Ook wel bekend als 'Kernel DMA-beveiliging', beschermt dit je apparaat tegen aanvallen die kunnen optreden wanneer een schadelijk apparaat wordt aangesloten op een PCI-poort (Peripheral Component Interconnect), zoals een Thunderbolt-poort.

Een eenvoudig voorbeeld van een van deze aanvallen is als iemand zijn pc verlaat voor een snelle koffiepauze, en terwijl ze afwezig waren, een aanvaller instapt, een USB-achtig apparaat aansluit en gevoelige gegevens van de computer wegloopt, of malware injecteert waarmee ze de pc op afstand kunnen beheren.

Beveiliging van geheugentoegang voorkomt dit soort aanvallen door directe toegang tot het geheugen voor die apparaten te weigeren, behalve onder speciale omstandigheden, met name wanneer de pc is vergrendeld of de gebruiker is afgemeld.

Je wordt aangeraden geheugentoegangsbeveiliging in te schakelen.

Tip: Zie Kernel DMA-beveiliging als je meer technische informatie hierover wilt.

Firmware-beveiliging

Elk apparaat heeft software die is geschreven naar het alleen-lezengeheugen van het apparaat - in feite geschreven naar een chip op het systeembord - die wordt gebruikt voor de basisfuncties van het apparaat, zoals het laden van het besturingssysteem waarop alle apps worden uitgevoerd die we gewend zijn te gebruiken. Omdat die software moeilijk (maar niet onmogelijk) te wijzigen is, verwijzen we ernaar als firmware.

Omdat de firmware eerst wordt geladen en wordt uitgevoerd onder het besturingssysteem, hebben beveiligingshulpprogramma's en functies die in het besturingssysteem worden uitgevoerd, het moeilijk om deze te detecteren of ertegen te verdedigen. Net als een huis dat afhankelijk is van een goede basis om veilig te zijn, moet de firmware van een computer veilig zijn om ervoor te zorgen dat het besturingssysteem, de toepassingen en de klantgegevens op die computer veilig zijn.

Windows Defender System Guard is een set functies die ervoor zorgen dat aanvallers uw apparaat niet kunnen laten beginnen met niet-vertrouwde of schadelijke firmware.

We raden je aan deze optie in te schakelen als je apparaat dit ondersteunt.

Platforms die firmwarebeveiliging bieden, beschermen doorgaans ook de systeembeheermodus (SMM), een zeer bevoorrechte bedrijfsmodus, in verschillende mate. Je kunt een van de drie waarden verwachten, waarbij een hoger getal een grotere mate van SMM-beveiliging aangeeft:

-

Je apparaat voldoet aan firmwarebeveiligingsversie één: dit biedt de fundamentele beveiligingsbeperkingen om SMM te helpen misbruik door malware te voorkomen en exfiltratie van geheimen van het besturingssysteem (inclusief VBS) te voorkomen

-

Je apparaat voldoet aan firmwarebeveiligingsversie twee: naast firmwarebeveiligingsversie één, zorgt versie twee ervoor dat SMM virtualisatiegebaseerde beveiliging (VBS) en kernel-DMA-beveiliging niet kan uitschakelen

-

Je apparaat voldoet aan firmwarebeveiligingsversie drie: naast firmwarebeveiligingsversie twee, wordt de SMM verder beveiligd door toegang te voorkomen tot bepaalde registers die het besturingssysteem kunnen in gevaar brengen (inclusief VBS)

Tip: Als je hier meer technische details over wilt, raadpleeg jeWindows Defender System Guard: Hoe een hardwaregebaseerde vertrouwensbasis Windows helpt beschermen

Beveiliging van lokale beveiligingsautoriteiten

Local Security Authority (LSA)-beveiliging is een Windows-beveiligingsfunctie om te voorkomen dat referenties worden gestolen die worden gebruikt voor het aanmelden bij Windows.

De lokale beveiligingsautoriteit (LSA) is een cruciaal proces in Windows dat betrokken is bij gebruikersverificatie. Het is verantwoordelijk voor het verifiëren van referenties tijdens het aanmeldingsproces en het beheren van verificatietokens en tickets die worden gebruikt voor het inschakelen van eenmalige aanmelding voor services. LSA-beveiliging helpt voorkomen dat niet-vertrouwde software wordt uitgevoerd in LSA of toegang heeft tot LSA-geheugen.

Hoe beheer ik de beveiliging van lokale beveiligingsautoriteiten?

LSA-beveiliging is standaard ingeschakeld op nieuwe installaties van Windows 11 versie 22H2 en 23H2 op door ondernemingen beheerde apparaten. Dit is standaard ingeschakeld op alle nieuwe installaties van Windows 11 versie 24H2 en hoger.

Als u een upgrade uitvoert naar Windows 11 24H2 en LSA-beveiliging nog niet is ingeschakeld, probeert LSA-beveiliging na de upgrade in te schakelen. LSA-beveiliging komt na de upgrade in een evaluatiemodus en controleert gedurende een periode van 5 dagen op compatibiliteitsproblemen. Als er geen problemen worden gedetecteerd, wordt LSA-beveiliging automatisch ingeschakeld bij de volgende keer opnieuw opstarten nadat het evaluatievenster is beëindigd.

Om deze modus in of uit te schakelen:

-

Selecteer Start op de taakbalk en typ 'Kernisolatie'.

-

Selecteer de systeeminstellingen voor Kernisolatie in de zoekresultaten om de Windows-beveiligingsapp te openen.

Op de pagina Kernisolatie vindt u beveiliging van lokale beveiligingsinstanties , samen met de wisselknop om deze in of uit te schakelen. Nadat u de instelling hebt gewijzigd, moet u opnieuw opstarten om deze van kracht te laten worden.

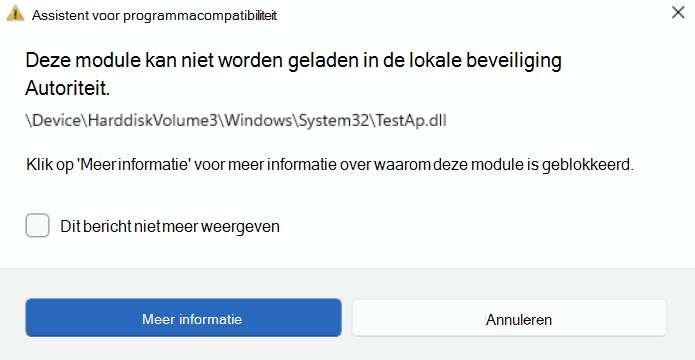

Wat gebeurt er als ik incompatibele software heb?

Als LSA-beveiliging is ingeschakeld en het laden van software in de LSA-service wordt geblokkeerd, wordt er een melding weergegeven waarin het bestand wordt aangegeven dat is geblokkeerd. Mogelijk kunt u de software verwijderen die het bestand laadt of kunt u toekomstige waarschuwingen voor dat bestand uitschakelen wanneer het niet in LSA kan worden geladen.

Microsoft Defender Credential Guard

Opmerking: Microsoft Defender Credential Guard wordt alleen weergegeven op apparaten met Enterprise-versies van Windows 10 of 11.

Terwijl je je werk- of schoolcomputer gebruikt, wordt deze op de achtergrond aangemeld bij en krijg je toegang tot verschillende zaken, zoals bestanden, printers, apps en andere resources in je organisatie. Als je dat proces veilig en toch gemakkelijk maakt voor de gebruiker, betekent dit dat je computer op elk gewenst moment een aantal verificatietokens (vaak 'geheimen' genoemd) heeft.

Als een aanvaller toegang kan krijgen tot een of meer van die geheimen, kan deze mogelijk worden gebruikt om toegang te krijgen tot de organisatieresource (gevoelige bestanden, enzovoort) waarvoor het geheim is bedoeld. Microsoft Defender Credential Guard helpt bij het beveiligen van deze geheimen door ze in een beveiligde, gevirtualiseerde omgeving te plaatsen waar alleen bepaalde services er toegang toe hebben wanneer dat nodig is.

We raden je aan deze optie in te schakelen als je apparaat dit ondersteunt.

Tip: Zie Hoe Defender Credential Guard werkt als je hier meer technische informatie over wilt.

Blokkeringslijst voor Microsoft-kwetsbare stuurprogramma's

Een stuurprogramma is software waarmee het besturingssysteem (in dit geval Windows) en een apparaat (zoals een toetsenbord of een webcam, bijvoorbeeld) met elkaar kunnen communiceren. Wanneer het apparaat wil dat Windows iets doet, wordt het stuurprogramma gebruikt om die aanvraag te verzenden. Hierdoor hebben stuurprogramma's veel gevoelige toegang in je systeem.

Vanaf de update Windows 11 2022 hebben we nu een blokkeringslijst met stuurprogramma's die bekende beveiligingsproblemen hebben, zijn ondertekend met certificaten die zijn gebruikt om malware te ondertekenen of die het Windows-beveiliging Model omzeilen.

Als je geheugenintegriteit hebt, Smart App Control of windows S-modus ingeschakeld, is de kwetsbare stuurprogrammablokkeringslijst ook ingeschakeld.