Izolacija jezgre sigurnosna je značajka sustava Microsoft Windows koja štiti važne temeljne procese sustava Windows od zlonamjernog softvera tako da ih izdvoji u memoriju. To čini pokretanjem tih osnovnih procesa u virtualiziranom okruženju.

Napomena: Ono što vidite na stranici Izolacija jezgre može se razlikovati ovisno o verziji sustava Windows koju koristite.

integritet memorije

Integritet memorije, poznat i pod nazivom Integritet koda zaštićen hipervizorom (HVCI) sigurnosna je značajka sustava Windows koja zlonamjernim programima otežava korištenje upravljačkih programa niske razine za otmicu računala.

Upravljački je program dio softvera koji operacijskom sustavu (u ovom slučaju Windows) i uređaj (kao što su tipkovnica ili web-kamera, omogućuje razgovor s dva primjera). Kada uređaj želi da Windows učini nešto što koristi upravljačkim programom za slanje tog zahtjeva.

Savjet: Želite li saznati više o upravljačkim programima? Pročitajte članak Što je upravljački program?

Integritet memorije funkcionira stvaranjem izoliranog okruženja pomoću hardverske virtualizacije.

Zamislite to kao zaštitara u zaključanoj štandu. Ovo izolirano okruženje (zaključana štand u našoj analogiji) sprječava neovlašteno mijenjanje značajke integriteta memorije od strane napadača. Program koji želi pokrenuti dio koda koji bi mogao biti opasan mora proslijediti kod integritetu memorije unutar te virtualne štandova da bi se mogao provjeriti. Kada je integritet memorije udoban da je kod siguran, kod se vraća sustavu Windows radi pokretanja. To se obično događa vrlo brzo.

Bez integriteta memorije radi, "zaštitar" ističe se na otvorenom gdje je mnogo lakše napadaču ometati ili sabotirati čuvara, što olakšava zlonamjerni kod da se ušunja u prošlost i uzrokovati probleme.

Kako upravljati integritetom memorije?

Integritet memorije po zadanom je uključen u sustavu Windows 11 i može se uključiti za Windows 10.

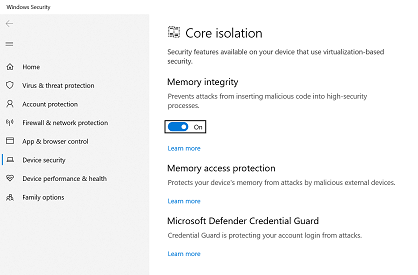

Da biste ga uključili ili isključili:

-

Odaberite tipku Start i upišite "Izolacija jezgre".

-

U rezultatima pretraživanja odaberite postavke sustava izolacije jezgre da biste otvorili aplikaciju sigurnost u sustavu Windows.

Na stranici Izolacija jezgre pronaći ćete integritet memorije zajedno s preklopnim gumbom da biste ga uključili ili isključili.

Važno: Radi sigurnosti preporučujemo uključivanje integriteta memorije.

Da biste koristili integritet memorije, morate imati omogućenu virtualizaciju hardvera u UEFI-ju ili BIOS-u sustava.

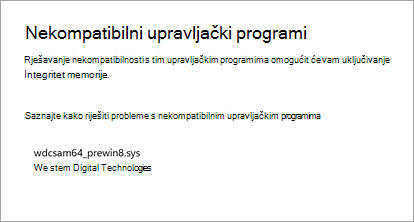

Što ako piše da imam nekompatibilni upravljački program?

Ako se integritet memorije ne uključi, možda ćete primijetiti da ste već instalirali nekompatibilni upravljački program uređaja. Obratite se proizvođaču uređaja da biste provjerili je li dostupan ažurirani upravljački program. Ako nemaju dostupan kompatibilan upravljački program, možda ćete moći ukloniti uređaj ili aplikaciju koja koristi taj nekompatibilni upravljački program.

Napomena: Ako pokušate instalirati uređaj s nekompatibilnim upravljačkim programom nakon uključivanja integriteta memorije, možda ćete vidjeti istu poruku. U tom se slučaju primjenjuje isti savjet – obratite se proizvođaču uređaja da biste provjerili ima li ažurirani upravljački program koji možete preuzeti ili nemojte instalirati taj uređaj dok ne bude dostupan kompatibilan upravljački program.

Zaštita stoga nametnuti hardverom načina jezgre

Način jezgre hardvera Nametnuti Stack Protection hardverska je značajka sigurnosti sustava Windows koja zlonamjernim programima otežava korištenje upravljačkih programa niske razine za krađu računala.

Upravljački program dio je softvera koji operacijskom sustavu (u ovom slučaju Windows) i uređaju kao što je tipkovnica ili web-kamera omogućuje, primjerice, međusobno razgovarati. Kada uređaj želi da Windows učini nešto što koristi upravljačkim programom za slanje tog zahtjeva.

Savjet: Želite li saznati više o upravljačkim programima? Pročitajte članak Što je upravljački program?

Zaštita stoga nametnute jezgrenom načinu rada funkcionira tako što sprječava napade koji modificiraju povratne adrese u memoriji jezgre radi pokretanja zlonamjernog koda. Za ovu sigurnosnu značajku potreban je CPU koji sadrži mogućnost provjere povratnih adresa pokrenutog koda.

Prilikom izvršavanja koda u jezgrenom načinu rada, zlonamjerni programi ili upravljački programi mogu oštetiti adrese vraćanja na stog načina jezgre radi preusmjeravanja uobičajenog izvršavanja koda na zlonamjerni kod. Na podržanim CPU-ima CPU održava drugu kopiju valjanih povratnih adresa na stogu sjene koji je samo za čitanje koji upravljački programi ne mogu mijenjati. Ako je povratna adresa na običnom stogu izmijenjena, CPU može prepoznati tu nepodudarnost provjerom kopije povratne adrese na stogu sjena. Kada dođe do te nepodudarnosti, računalo traži pogrešku zaustavljanja, koja se ponekad naziva plavim zaslonom, da bi spriječilo izvršavanje zlonamjernog koda.

Nisu svi upravljački programi kompatibilni s tom sigurnosnom značajkom jer mali broj legitimnih upravljačkih programa sudjeluje u izmjenama povratnih adresa u svrhe koje nisu zlonamjerne. Microsoft je angažirao brojne izdavače upravljačkih programa kako bi osigurao kompatibilnost najnovijih upravljačkih programa s hardverskom nametnutim stogom u načinu jezgre.

Kako upravljati načinom jezgre hardvera nametnutim stogom zaštite?

Zaštita stoga nametnuti hardverom načina jezgre po zadanom je isključena.

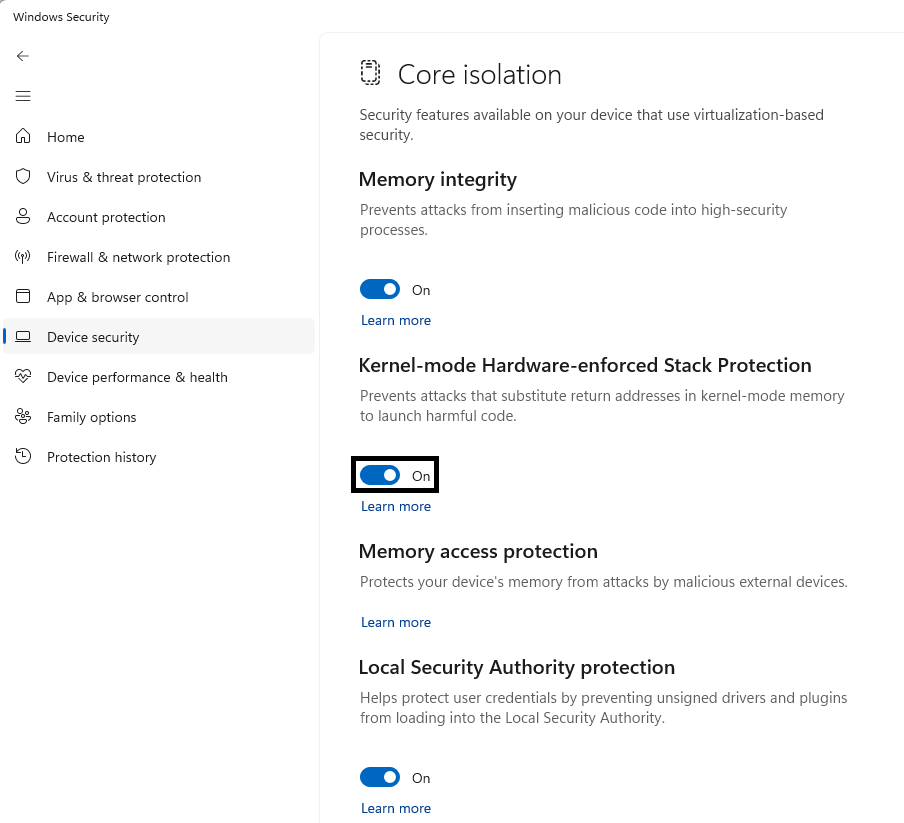

Da biste ga uključili ili isključili:

-

Odaberite tipku Start i upišite "Izolacija jezgre".

-

U rezultatima pretraživanja odaberite postavke sustava izolacije jezgre da biste otvorili aplikaciju sigurnost u sustavu Windows.

Na stranici Izolacija jezgre pronaći ćete zaštitu hardvera na način jezgre uz preklopni gumb da biste je uključili ili isključili.

Da biste koristili zaštitu stoga na koju se primjenjuje hardver jezgre, morate imati omogućen integritet memorije i morate imati procesor koji podržava tehnologiju Intel Control-Flow Enforcement Technology ili AMD Shadow Stack.

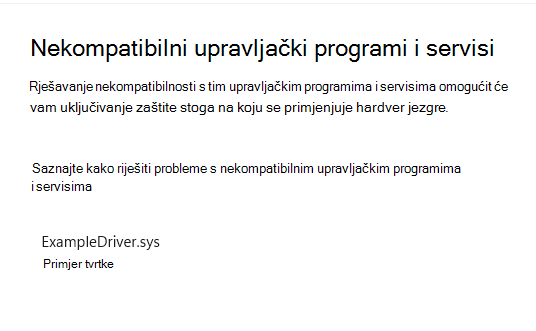

Što ako piše da imam nekompatibilni upravljački program ili servis?

Ako se Hardverska zaštita stoga nametnu u načinu jezgre ne uključi, možda će vam reći da ste već instalirali nekompatibilni upravljački program ili servis uređaja. Obratite se proizvođaču uređaja ili izdavaču aplikacije da biste provjerili je li dostupan ažurirani upravljački program. Ako nema dostupan kompatibilan upravljački program, možda ćete moći ukloniti uređaj ili aplikaciju koja koristi taj nekompatibilni upravljački program.

Neke aplikacije mogu instalirati servis umjesto upravljačkog programa tijekom instalacije aplikacije i instalirati upravljački program samo kada se pokrene aplikacija. Radi točnijeg otkrivanja nekompatibilnih upravljačkih programa enumerirani su i servisi za koje se zna da su povezani s nekompatibilnim upravljačkim programima.

Napomena: Ako pokušate instalirati uređaj ili aplikaciju s nekompatibilnim upravljačkim programom nakon uključivanja zaštite stoga na način jezgre nametnute hardveru, možda ćete vidjeti istu poruku. U tom se slučaju primjenjuje isti savjet – obratite se proizvođaču uređaja ili izdavaču aplikacije da biste provjerili imaju li ažurirani upravljački program koji možete preuzeti ili nemojte instalirati taj određeni uređaj ili aplikaciju dok ne bude dostupan kompatibilan upravljački program.

Zaštita pristupa memoriji

Poznat i pod nazivom "Kernel DMA protection" to štiti vaš uređaj od napada do kojih može doći kada je zlonamjerni uređaj priključen u PCI (Peripheral Component Interconnect) priključak kao Thunderbolt priključak.

Jednostavan primjer jednog od tih napada bio bi da netko napusti PC na kratku pauzu za kavu, a dok su bili odsutni, napadač se u njega ukopčava na USB uređaj i odšece s osjetljivih podataka s stroja ili im ubrizga zlonamjerni softver koji im omogućuje daljinsko upravljanje PC-jem.

Zaštita pristupa memoriji sprječava takve napade odbijanjem izravnog pristupa memoriji tim uređajima, osim u posebnim okolnostima, osobito kada je PC zaključan ili je korisnik odjavljen.

Preporučujemo da uključite zaštitu od pristupa memoriji.

Savjet: Dodatne tehničke pojedinosti o tome potražite u članku Zaštita DMA-om jezgre.

Zaštita opreme

Svaki uređaj ima neki softver koji je napisan u memoriju uređaja koja je samo za čitanje – u osnovi napisana na čipu na ploči sustava – koji se koristi za osnovne funkcije uređaja, kao što je učitavanje operacijskog sustava koji pokreće sve aplikacije koje smo navikli koristiti. Budući da je taj softver teško (ali ne i nemoguće) za izmjenu, mi ga pozivamo kao firmware.

Budući da se oprema prvo učitava i pokreće pod operacijskim sustavom, sigurnosni alati i značajke koje se pokreću u operacijskom sustavu imaju teško vrijeme da ga otkriju ili brane od njega. Kao kuća koja ovisi o dobrom utemeljenju da bi se osigurala, računalo treba svoj firmware biti siguran kako bi se osiguralo da operativni sustav, aplikacije i korisnički podaci na tom računalu su sigurni.

Windows Defender System Guard skup je značajki koje omogućuju da napadači ne mogu pokrenuti uređaj s nepouzdanim ili zlonamjernim programom.

Preporučujemo da ga uključite ako ga vaš uređaj podržava.

Platforme koje nude zaštitu programske opreme obično štite način upravljanja sustavom ( SMM), vrlo povlašteni način rada, do različitih stupnjeva. Možete očekivati jednu od tri vrijednosti, a veći broj upućuje na veći stupanj zaštite SMM-a:

-

Vaš uređaj zadovoljava verziju zaštite programske opreme: to nudi temeljna sigurnosna ublažavanja koja pomažu SMM-u da se opire iskorištavanju zlonamjernog softvera i sprječava izvlačenje tajni iz OS-a (uključujući VBS)

-

Vaš uređaj zadovoljava verziju zaštite programske opreme dvije: uz verziju 1 za zaštitu programske opreme, verzija dva jamči da SMM ne može onemogućiti zaštitu utemeljenu na virtualizaciji (VBS) i DMA zaštite jezgre

-

Vaš uređaj zadovoljava tri verzije zaštite programske opreme: osim verzije zaštite programske opreme, dodatno otežava SMM tako što sprječava pristup određenim registrima koji imaju mogućnost ugrožavanja OS-a (uključujući VBS)

Savjet: Dodatne tehničke pojedinosti o tome potražite u članku Windows Defender System Guard: Kako hardverski korijen pouzdanosti pridonosi zaštiti sustava Windows

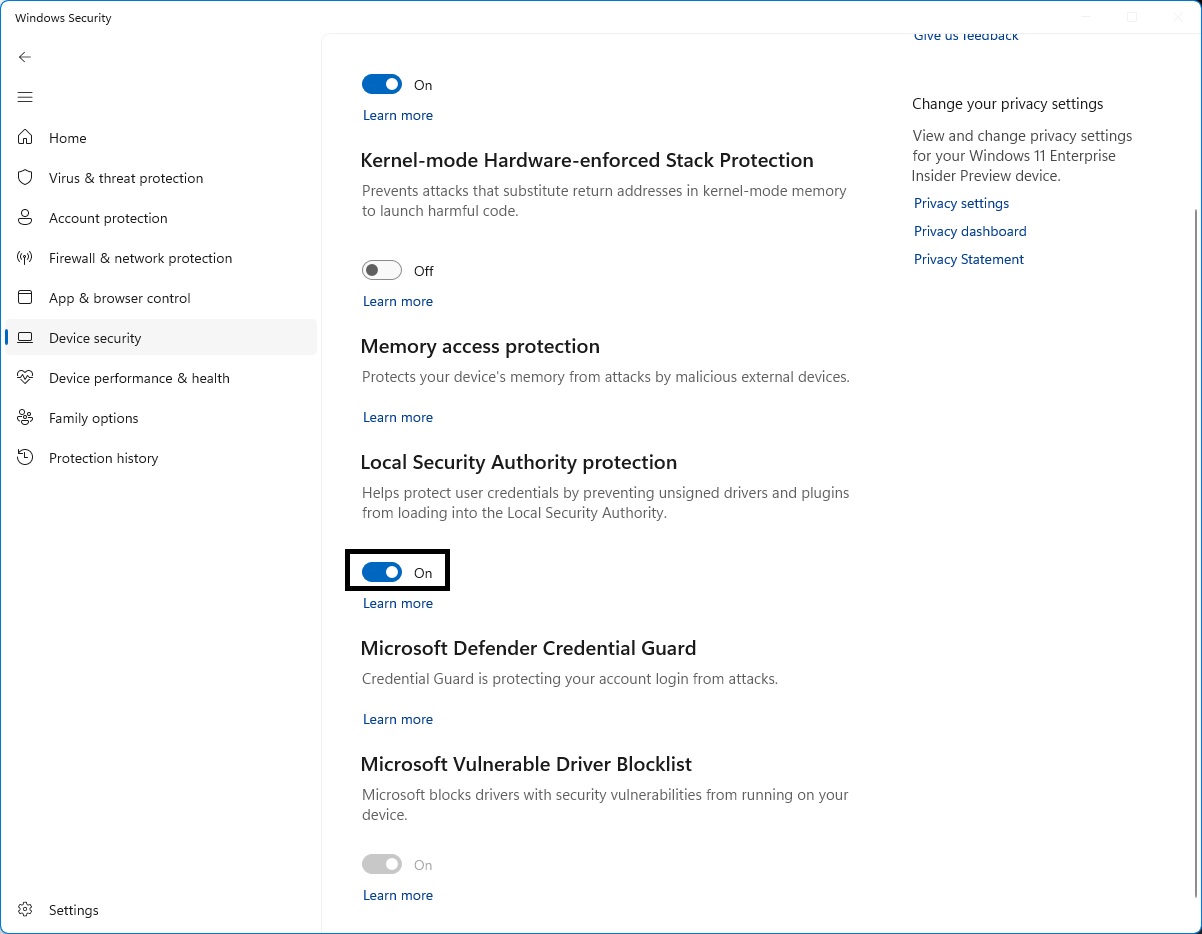

Zaštita lokalne sigurnosne e-pošte

Zaštita lokalne sigurnosne vlasti (LSA) sigurnosna je značajka sustava Windows koja sprječava krađu vjerodajnica koje se koriste za prijavu u Windows.

Lokalna sigurnosna ustanova (LSA) ključan je proces u sustavu Windows koji sudjeluje u provjeri autentičnosti korisnika. Odgovoran je za provjeru vjerodajnica tijekom postupka prijave i upravljanje tokenima za provjeru autentičnosti i ulaznicama koje se koriste za omogućivanje jedinstvene prijave za servise. LSA zaštita pridonosi sprječavanju nepouzdanog softvera u pokretanju unutar LSA-a ili pristupanju LSA memoriji.

Kako upravljati značajkom zaštite lokalne sigurnosne e-pošte

LSA zaštita po zadanom je uključena u novim instalacijama sustava Windows 11 verzije 22H2 i 23H2 na upravljanim uređajima velike tvrtke. Po zadanom je uključena u svim novim instalacijama sustava Windows 11 verzije 24H2 i novijih.

Ako nadograđujete na Windows 11 24H2, a LSA zaštita još nije omogućena, LSA zaštita pokušat će se omogućiti nakon nadogradnje. LSA zaštita ući će u način rada za procjenu nakon nadogradnje i provjerit će ima li problema s kompatibilnošću tijekom petodnenog razdoblja. Ako nema otkrivenih problema, LSA zaštita automatski će se uključiti na sljedećem ponovnom pokretanju nakon što se prozor za procjenu završi.

Da biste ga uključili ili isključili:

-

Odaberite Start na programskoj traci i upišite "Izolacija jezgre".

-

U rezultatima pretraživanja odaberite postavke sustava izolacije jezgre da biste otvorili aplikaciju sigurnost u sustavu Windows.

Na stranici Izolacija jezgre pronaći ćete zaštitu lokalne sigurnosne e-pošte zajedno s preklopnim gumbom da biste je uključili ili isključili. Kada promijenite postavku, morate ponovno pokrenuti računalo da bi se primijenila.

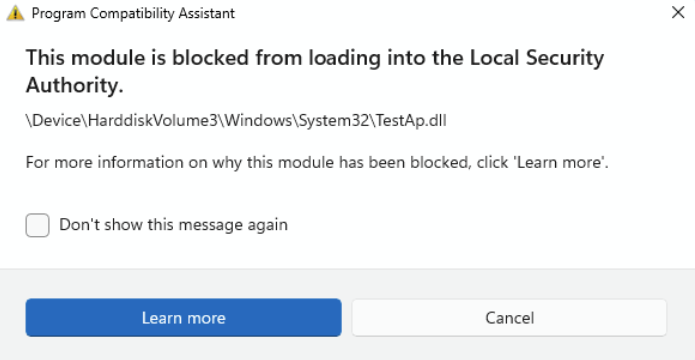

Što ako imam nekompatibilan softver?

Ako je omogućena LSA zaštita i blokira učitavanje softvera u LSA servis, prikazat će se obavijest koja označava datoteku koja je blokirana. Možda ćete moći ukloniti softver koji učitava datoteku ili onemogućiti buduća upozorenja za tu datoteku kada je blokirano učitavanje u LSA.

Microsoft Defender Credential Guard

Napomena: Microsoft Defender Credential Guard prikazuje se samo na uređajima s enterprise verzijama sustava Windows 10 ili 11.

Dok koristite računalo tvrtke ili obrazovne ustanove, on će se tiho prijaviti i dobiti pristup raznim stvarima kao što su datoteke, pisači, aplikacije i drugi resursi u tvrtki ili ustanovi. Ako postupak učinite sigurnim, ali jednostavniji za korisnika, znači da na računalu postoji nekoliko tokena za provjeru autentičnosti (koji se često nazivaju i "tajne") na njemu u bilo kojem trenutku.

Ako napadač može dobiti pristup jednoj ili više tih tajni, možda će ih moći koristiti za pristup organizacijskom resursu (osjetljivim datotekama itd.) za koji je tajna. Microsoft Defender Credential Guard pridonosi zaštiti tih tajni tako što ih stavlja u zaštićeno, virtualizirano okruženje u kojem im samo određeni servisi mogu pristupiti kada je to potrebno.

Preporučujemo da ga uključite ako ga vaš uređaj podržava.

Savjet: Dodatne tehničke pojedinosti o tome potražite u članku Kako Defender Credential Guard funkcionira.

Popis blokiranih microsoftovih ranjivih upravljačkih programa

Upravljački je program dio softvera koji operacijskom sustavu (u ovom slučaju Windows) i uređaj (kao što su tipkovnica ili web-kamera, omogućuje razgovor s dva primjera). Kada uređaj želi da Windows učini nešto što koristi upravljačkim programom za slanje tog zahtjeva. Zbog toga upravljački programi imaju mnogo osjetljivog pristupa u sustavu.

Počevši od ažuriranja sustava Windows 11 2022 sada imamo popis blokiranih upravljačkih programa koji imaju poznate sigurnosne slabe točke, potpisani su certifikatima koji su korišteni za potpisivanje zlonamjernog softvera ili koji zaobilaže sigurnosni model sustava Windows.

Ako imate integritet memorije, upravljanje pametnim aplikacijama ili način rada Windows S, bit će uključena i ranjiva popisa za blokiranje upravljačkih programa.

Vidi također

Ostanite zaštićeni s pomoću aplikacije Sigurnost u sustavu Windows